มาต่อกันรัวๆ ครับหลังจากที่พูดถึง DAG และ Mailbox Database Copy ไปในตอนก่อน ในคราวนี้ผมจะมาพูดถึงการ Configure Application Request Routing หรือ ARR เพื่อใช้ในการทำ Reverse Proxy การใช้งานที่เป็น Web Service ต่างๆ เช่น OWA, MAPI, Active Sync ไปสู่ Exchange Server แบบปลอดภัยครับ

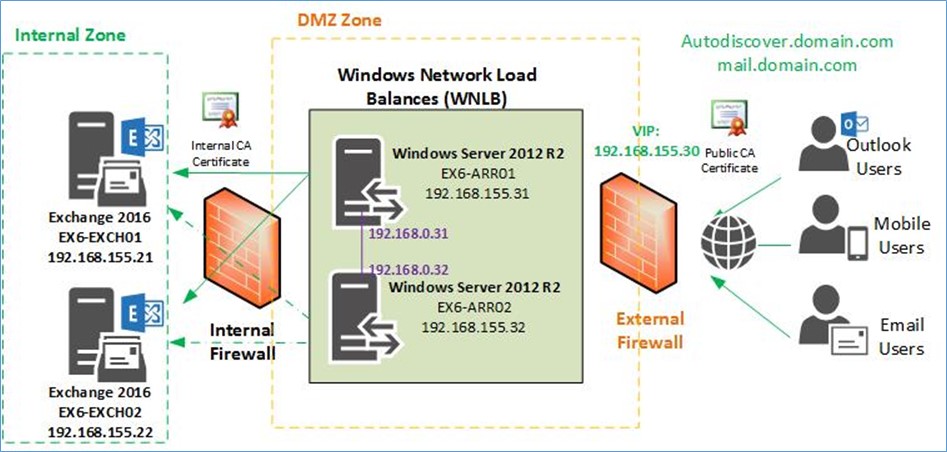

- Design Diagram

มาดู Design Diagram กันก่อนครับ ดังรูป

จากรูปจะเห็นได้ว่า Network นี้ประกอบด้วย 3 ส่วนคือ

ส่วนที่ 1 – Internal Zone (กรอบสีเขียว)

เป็นส่วน Secured Network ซึ่งใช้ในการให้บริการต่างๆ กับเครื่องลูกข่าย อาทิเช่น Active Directory Domain Service (AD DS), Exchange Mailbox Server เป็นต้น

ซึ่งโดยปกติแล้ว Internal Zone นี้จะไม่ได้รับอนุญาติ ให้เชื่อมต่อกับเครือข่ายอินเทอร์เน็ตโดยตรง และมีการติดตั้ง Internal Firewall ไว้เพื่อใช้ในการกรอง Traffic ต่างๆ จะผ่านเครือข่ายเข้ามาและมีความเสี่ยงต่อความปลอดภัยของระบบเครือข่าย

ส่วนที่ 2 – DMZ Zone

(กรอบสีส้ม) เป็น Network ที่เชื่อมต่อกับอินเทอร์เน็ต และใช้ในการให้บริการต่างๆ เช่น Web Site, ซึ่งโดยปกติ Network ในส่วนนี้จะมีความเสี่ยงค่อนข้างสูง ดังนั้นการเชื่อมต่อจาก DMZ Zone ไปยัง Internal Zone จึงมีขอบเขตจำกัดเฉพาะการเชื่อมต่อที่ปลอดภัย เท่านั้น ดังนั้นเครื่อง Server ในกลุ่มนี้จึงไม่นิยมทำการ Join เข้าสู่ Active Directory Domain

นอกจากนี้ในส่วน DMZ Zone นี้จะมีการติดตั้ง External Firewall เพื่อรักษาความปลอดภัยในการเชื่อมต่อกับเครือข่ายอินเทอร์เน็ต อีกชั้นหนึ่ง ดังนั้นในภาพนี้ในเอกสารของ Microsoft จะเรียก Network ที่ถูกกั้นด้วย Internal Firewall และ External Firewall ว่า “Perimeter Network”

ส่วนที่ 3 – Internet (ทางด้านขวามือของ DMZ Zone) ในส่วนนี้เป็นผู้ใช้บริการต่างๆ ที่มีเชื่อมต่อมายัง Exchange Server ของเรา ซึ่งจะต้องเชื่อมต่อผ่านขั้นตอนต่างๆ ดังนี้

- ผู้ใช้งานเปิด Microsoft Outlook, หรือ Mobile Devices และอุปกรณ์เหล่านี้จะเชื่อมต่อมายัง Namespace ที่ออกแบบไว้ในส่วนของ Client Access Service (ดูภาค 6 และภาค 7) โดย URL ที่ผู้ใช้งานจะเข้ามาใช้งานจะเป็น autodiscover.domain.com และ mail.domain.com เป็นต้น

-

ผู้ใช้งานจะต้องทำการเชื่อมต่อไปยัง External Firewall เสียก่อน และ External Firewall จะทำการ MAP หมายเลข IP จาก Public IP Address เข้าสู่ Private IP Address และเชื่อมต่อไปยังเครื่อง ARR01 หรือ ARR02 โดยการเชื่อมต่อจะทำผ่าน Windows Network Load Balancing Service อีกชั้นหนึ่งเพื่อกระจายการทำงานไปยังเครื่อง ARR ทั้ง 2 เครื่อง คือ EX6-ARR01 และ EX6-ARR02

โดยการเชื่อมต่อนี้หากจะให้ได้รับความน่าเชื่อถือสูงสุด ควรจะเชื่อมต่อโดยใช้ Public Certificate Authority ในการรับรอง SSL Certificate

- เมื่อเครื่อง EX6-ARR01 หรือ EX6-ARR02 ได้รับ Request จาก Client ก็จะทำการเชื่อมต่อไปยัง Exchange Server ที่เป็น Mailbox Server โดยเครื่อง EX6-ARR01 หรือ EX6-ARR02 ทั้ง 2 เครื่องจะมีการกระจายการร้องขอของผู้ใช้งานไปยัง Mailbox Server ทั้ง 2 เครื่อง หมายความว่า EX6-ARR01 สามารถกระจายงานไปยัง EX6-EXCH01 และ EX6-EXCH02 ได้ (ดังแสดงด้วยลูกศรสีเขียวเส้นทึบ) ในขณะเดียวกัน EX6-ARR02 สามารถกระจายงานไปยัง EX6-EXCH01 และ EX6-EXCH02 ได้ด้วยเช่นกัน (ดังแสดงด้วยลูกศรสีเขียวเส้นประ)

- การเตรียมความพร้อมก่อนการดำเนินการ Configure ARR

สำหรับการเตรียมความพร้อมก่อนการดำเนินการ Configure ARR นั้นต้องมีการเตรียมการเสียก่อน โดยสรุปดังนี้

ที่เครื่อง Exchange Server

- ต้อง Configure Exchange Server ที่เป็น Mailbox Server ทุกเครื่องให้มี Configuration ในส่วนของ Virtual Directory ต่างๆ ให้ตรงกัน โดยเฉพาะอย่างยิ่ง SSL Certificate ต้องเป็นตัวเดียวกันในทุกเครื่อง

ที่เครื่อง ARR Server (EX6-ARR01 และ EX6-ARR02)

- ต้องติดตั้ง Trusted Root Certificate Authority ของ Internal Certificate Authority

- การติดตั้ง Application Request Routing (ARR) และ IIS

- ต้อง Import SSL Certificate จากเครื่อง Exchange Server เข้าสู่ IIS

ซึ่งการทำงานต่างๆ สำหรับการเตรียมความพร้อมนั้น มีรายละเอียดดังนี้

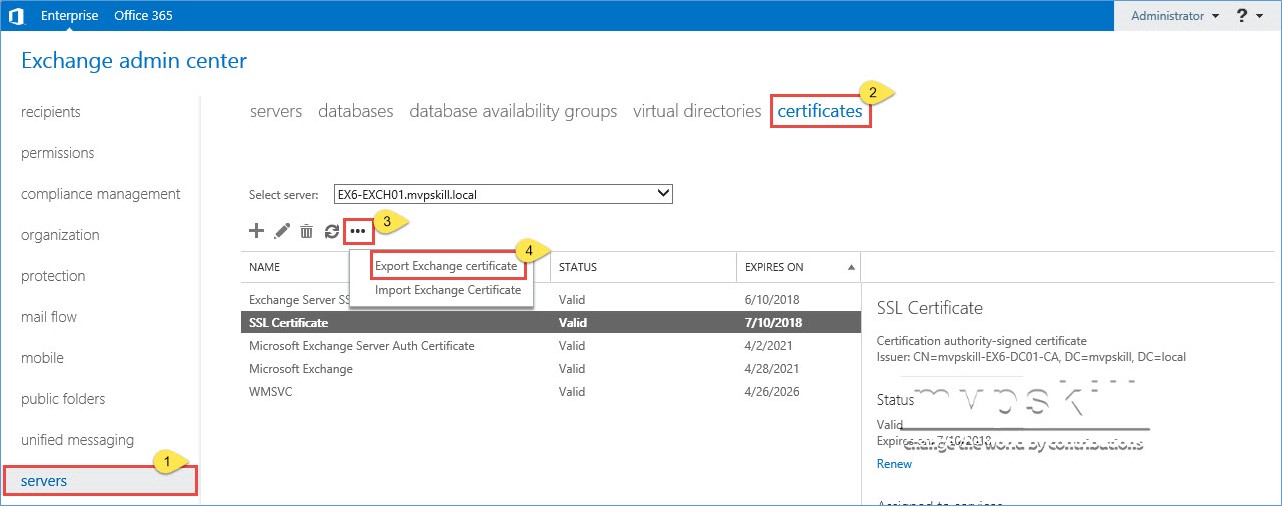

2.1 การ Export Exchange Certificate

- เปิด EAC ไปที่ Server / Certificate จากนั้นคลิกที่ … และเลือก Export Exchange Certificate

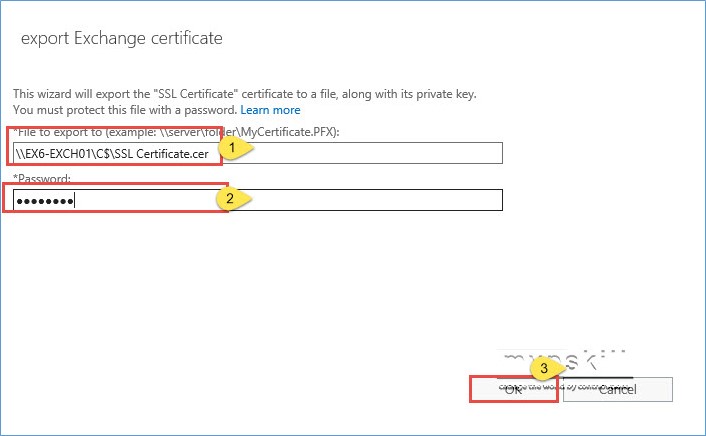

- ปรากฏหน้าต่าง Export Exchange Certificate ให้กรอก UNC Path ไปยังตำแหน่งของ File ที่ต้องการจะ Save ไว้ พร้อมรหัสผ่าน (จำเป็นต้องใส่รหัสผ่านด้วย เพราะการ Export SSL Certificate นั้นจะมี Private Key อยู่ด้วย) และคลิก Save

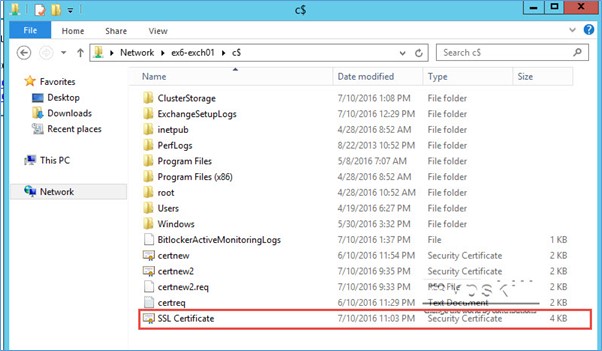

- จากนั้นจะปรากฎ File ซึ่งบรรจุข้อมูลของ Certificate ใน UNC Path ที่ระบุไว้

ซึ่งสามารถ Copy ไปยังเครื่อง Exchange Server อีกเครื่องหนึ่งที่ต้องการ Import SSL Certificate ได้เลย

- การ Import Exchange Certificate

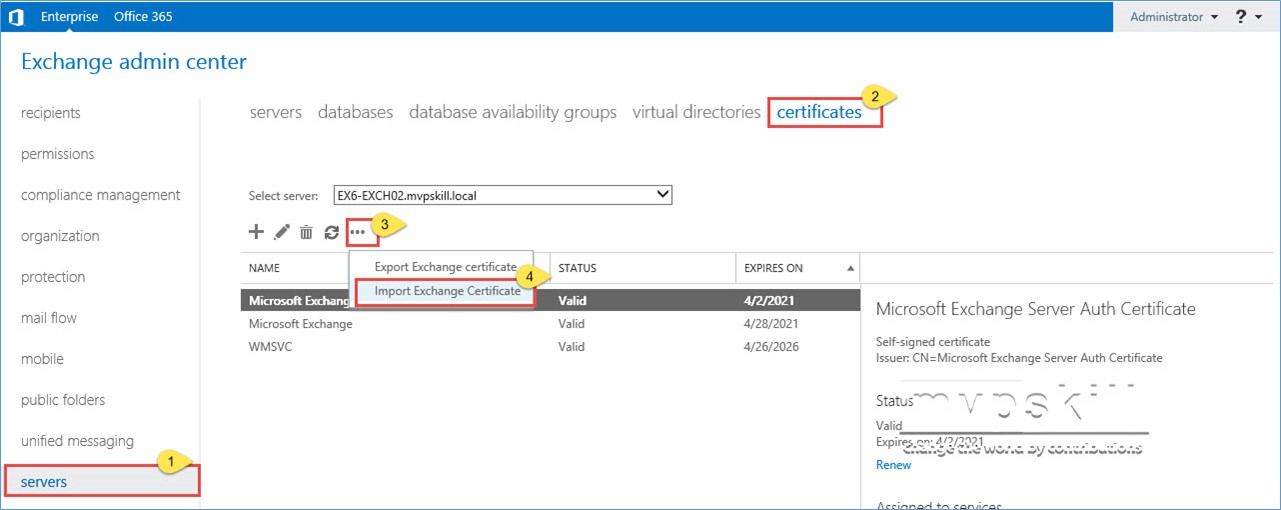

- เปิด EAC ไปที่ Server / Certificate จากนั้นคลิกที่ … และเลือก Import Exchange Certificate

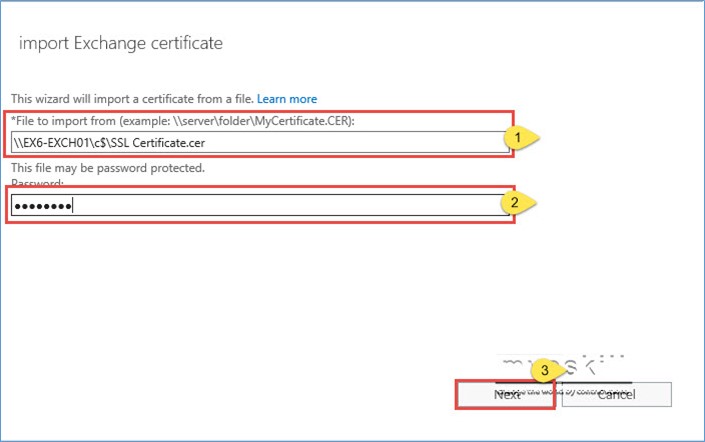

- ปรากฏหน้าต่าง Import Exchange Certificate ให้กรอก UNC Path ไปยังตำแหน่งของ File ที่ copy มา Save ไว้ พร้อมรหัสผ่าน ซึ่งรหัสผ่านต้องใส่ให้ตรงกับรหัสผ่านตอนที่เรา Export ออกมา และคลิก Next

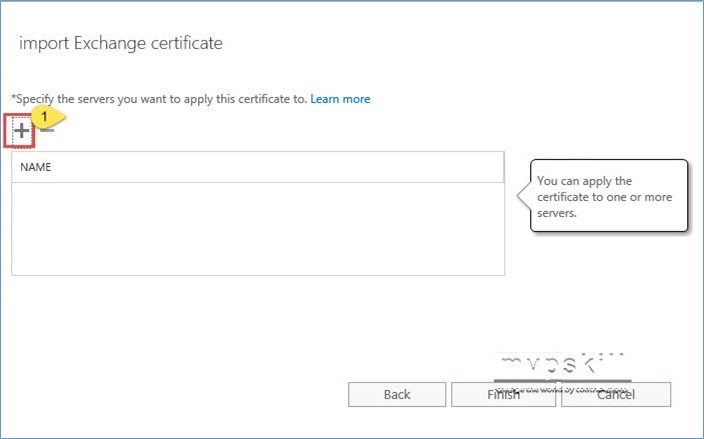

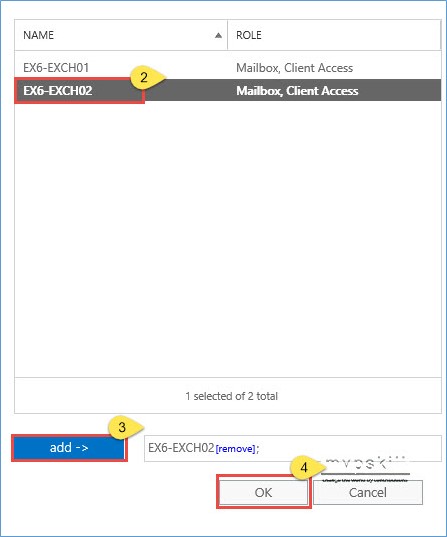

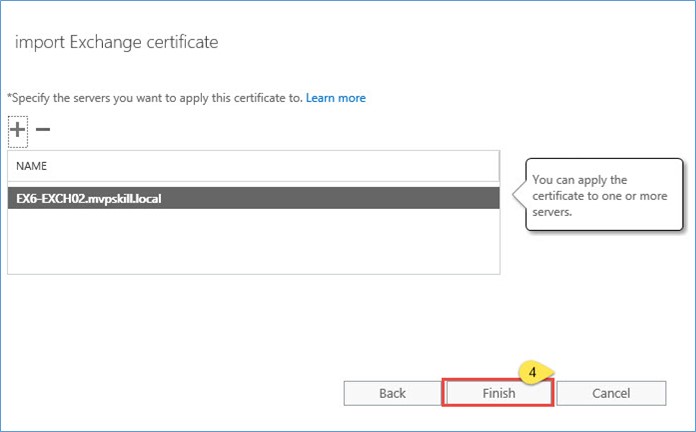

- จากนั้นให้คลิกที่ปุ่ม + และทำการเลือก Exchange Server ที่ต้องการจะติดตั้ง SSL Certificate ที่ Import มา จากนั้นคลิก Finish

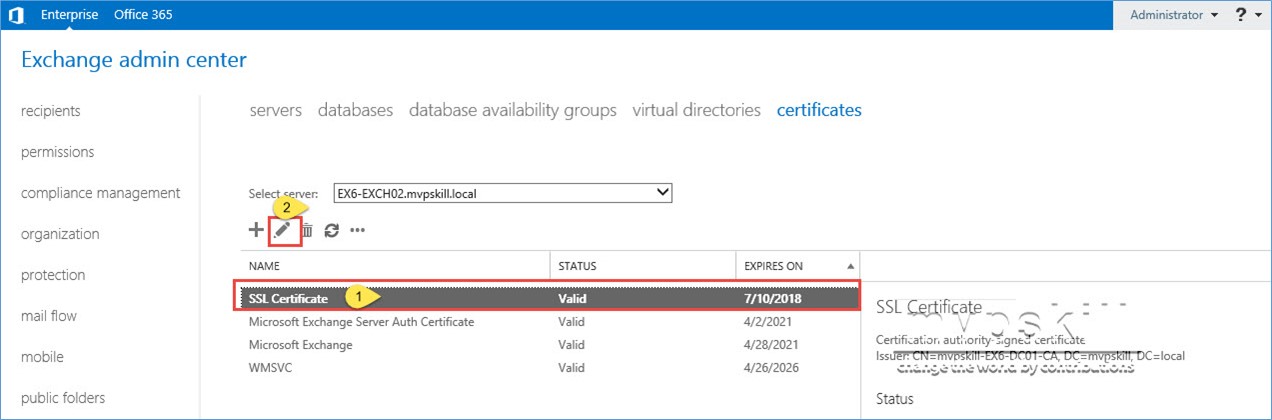

- เมื่อกลับสู่หน้าจอหลักของ ECP จะเห็นว่ามี SSL Certificate ขึ้นมา จากนั้นให้คลิก Edit

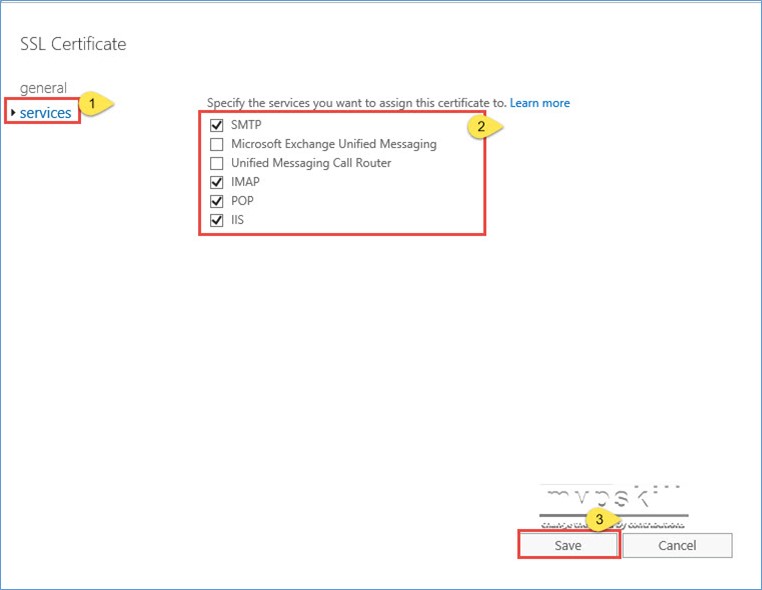

- จากนั้นให้คลิกที่ Services และเลือก Services ต่างๆ ดังรูปและคลิก Save

เพียงเท่านี้เราก็จะทำให้ SSL Certificate ของ Exchange Server ทั้ง 2 เครื่องเป็น Certificate เดียวกันเรียบร้อยแล้วครับ

-

การติดตั้ง Trusted Root Certificate Authority

เนื่องจากเครื่อง ARR นั้นได้รับการติดตั้งไว้ใน DMZ Zone ดังนั้นจึงไม่สามารถ Join เข้ากับ Active Directory Domain Service ได้ ดังนั้นเราจึงต้องทำการติดตั้ง Trusted Root Certificate Authority เสียเอง ดังนี้

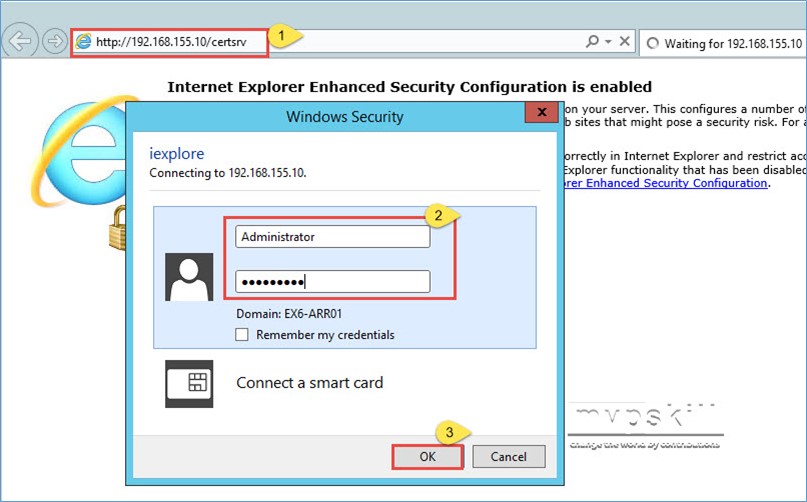

- Log in เข้าสู่เครื่อง EX6-ARR01 โดยใช้ Administrator

- เปิด Internet Explorer ไปที่ http://192.168.155.10/certsrv ซึ่งเป็น URL สำหรับ Active Directory Certificate Web Enrollment หาก Popup ให้กรอก user name และ password ของ Administrator

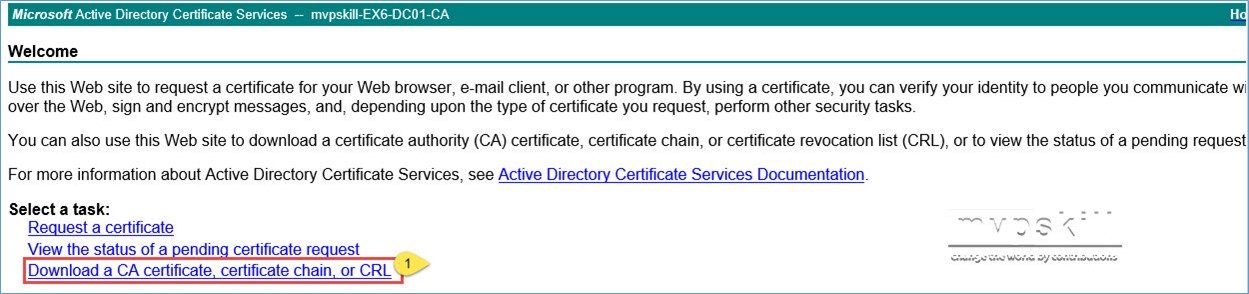

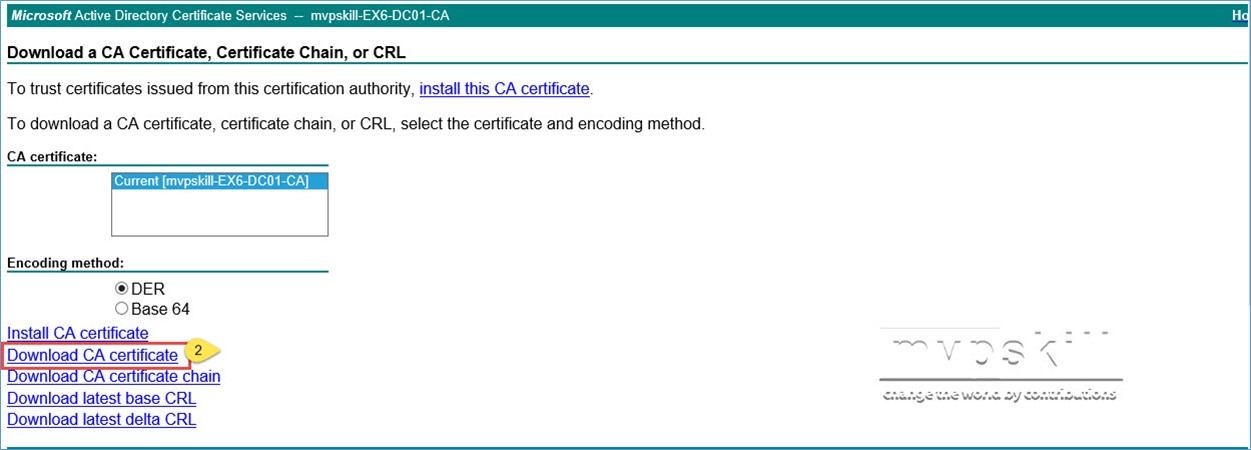

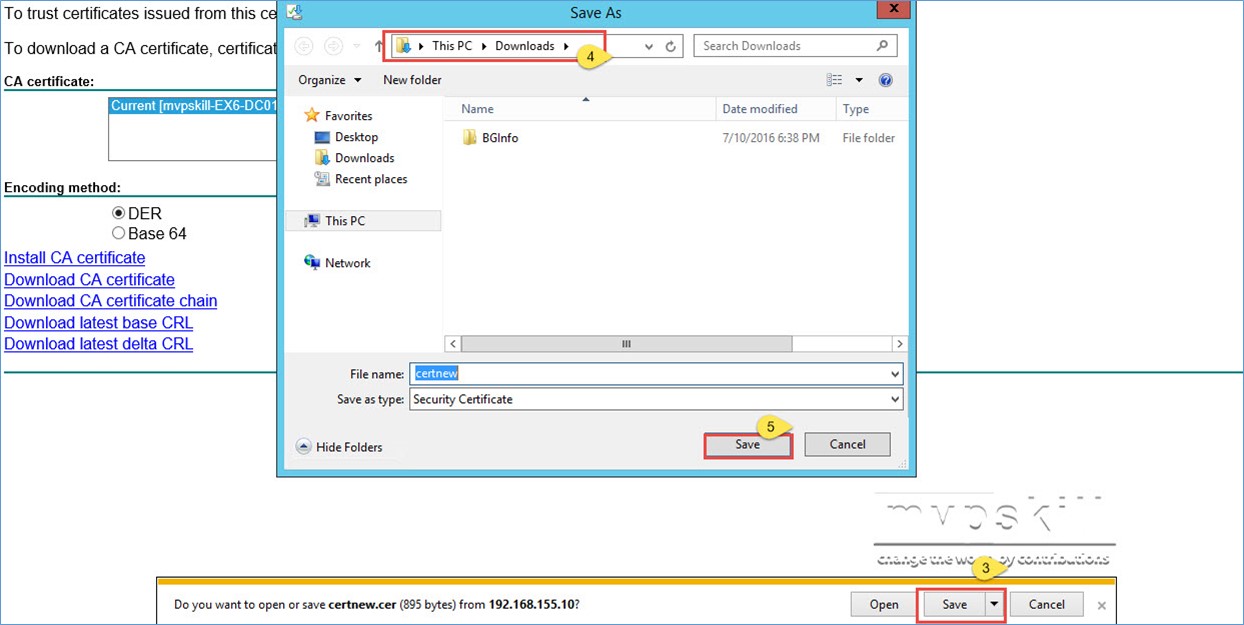

- จากนั้นให้เลือกที่ Domain a CA Certificate, Certificate Chain, or CRL และเลือก Download CA Certificate จากนั้นให้ Save ไฟล์ซึ่งบรรจุ Certificate ของ Certificate Authority เอาไว้

เมื่อ Download Certificate ของ Certificate Authority มาแล้ว ขั้นตอนต่อไปก็จะต้องมาทำการ Import เข้าไปที่ Computer Account ของ ARR Server ดังนี้

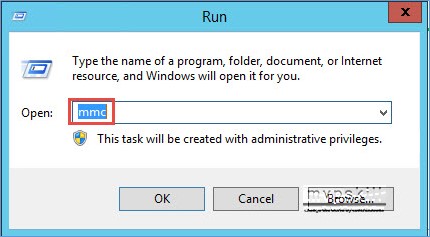

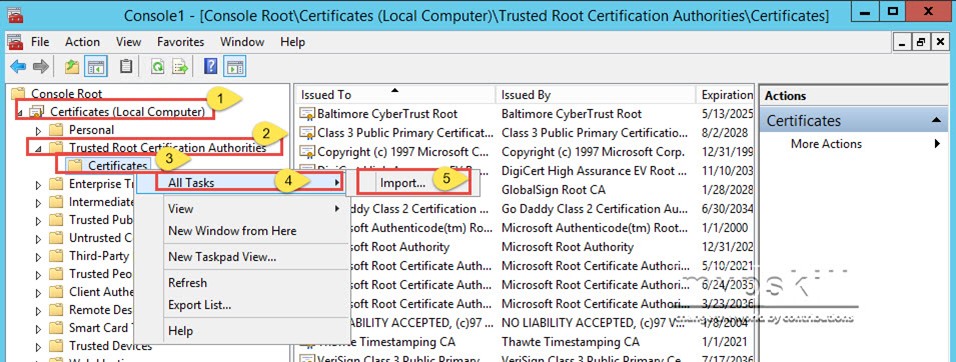

- คลิกที่ Start / Run และพิมพ์ MMC

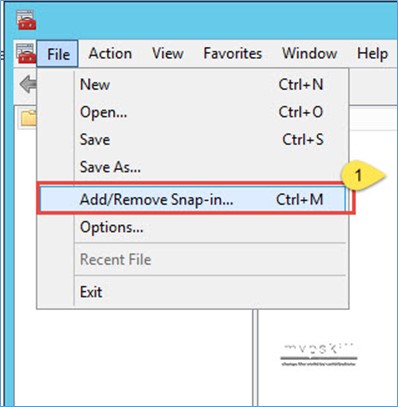

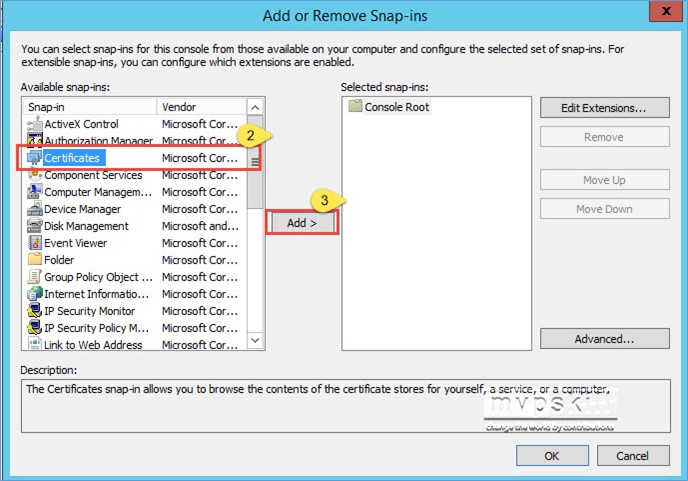

- ในหน้าต่าง Microsoft Management Console คลิกที่ Add/Remove Snap-ins จากนั้นเลือก Certificates และคลิก Add

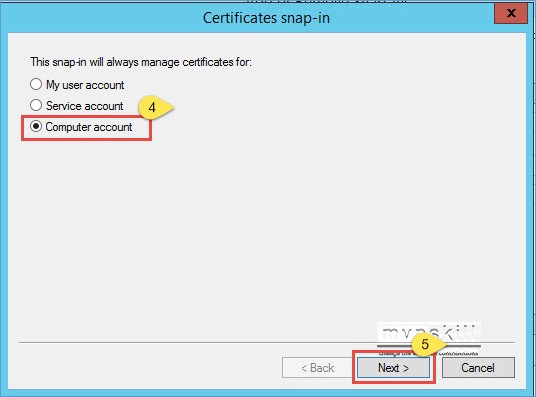

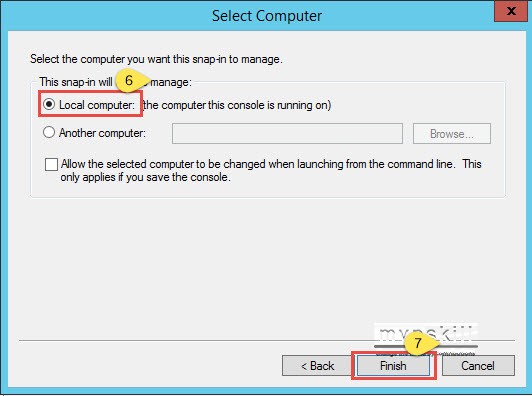

จากนั้นเลือกที่ Computer Account และ Local Computer และคลิก Finish

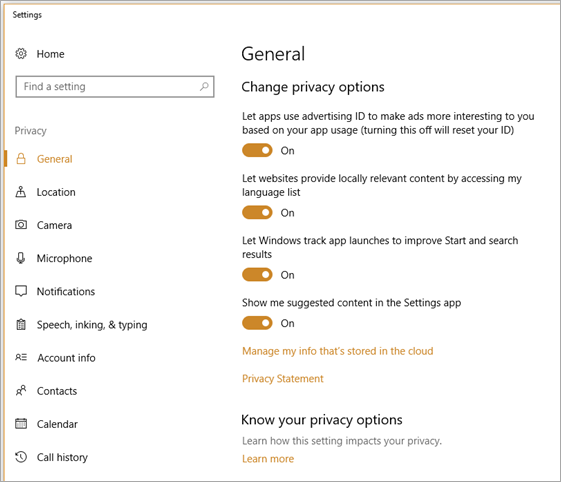

- คลิกที่ Certificate (Local Computer) / Trusted Root Certificate Authorities / Certificate (คลิกขวา) จากนั้นเลือก All Tasks และ Import ตามลำดับ

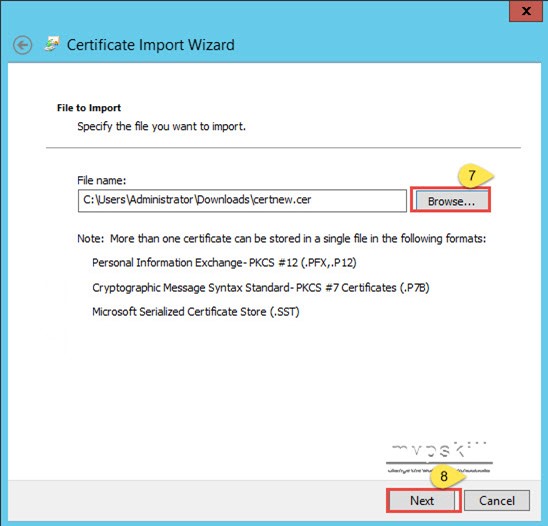

- คลิก Next และทำการเลือก Certificate ที่ Save ไว้ก่อนหน้านี้

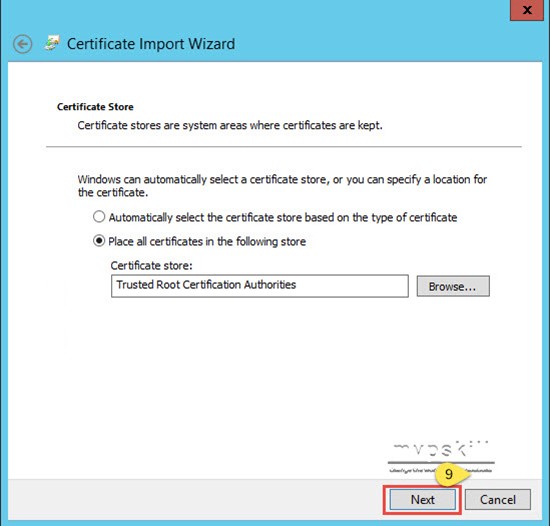

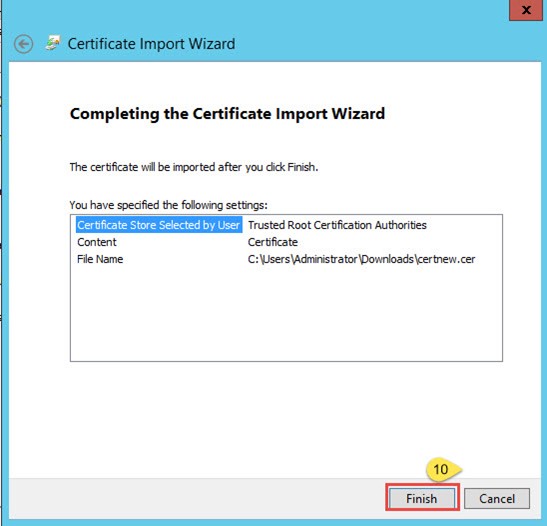

- ตรวจสอบให้แน่ใจว่า Certificate Store เป็น Trusted Root Certificate Authorities และคลิก Next จากนั้นคลิก Finish ตามลำดับ

- เมื่อ Import เสร็จคลิก Finish

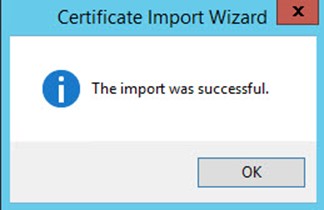

- จากนั้นจะปรากฎ Trusted Certificate Authorities ขึ้นมา ดังตัวอย่าง

เป็นอันเสร็จสิ้นขึ้นตอนการติดตั้ง Trusted Root Certificate Authorities ครับ

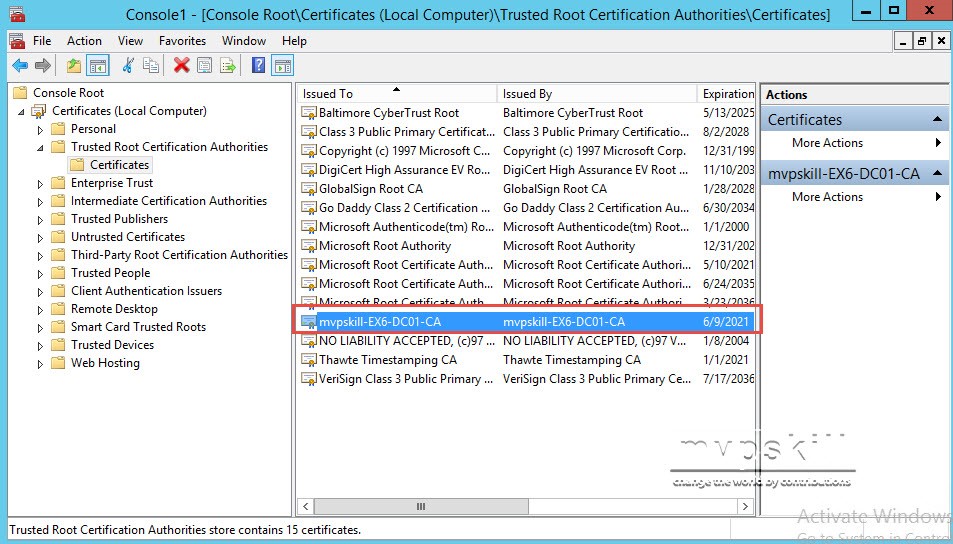

- การติดตั้ง Application Request Routing (ARR) และ IIS

- การติดตั้ง IIS สามารถทำได้โดยใช้ Power Shell ดังนี้

| Import-Module ServerManager |

| Add-WindowsFeature Web-Static-Content,Web-Default-Doc,Web-Dir-Browsing,Web-Http-Errors,Web-Net-Ext,Web-Http-Logging,Web-Request-Monitor, Web-Http-Tracing,Web-Filtering,Web-Stat-Compression,Web-Mgmt-Console,NET-Framework-Core,NET-Non-HTTP-Activ,NET-HTTP-Activation |

-

การติดตั้ง Application Request Routing (ARR) นั้นสามารถทำได้ โดยการติดตั้งผ่าน Web Platform Installer ซึ่งสามารถ download ได้จาก https://www.microsoft.com/web/downloads/platform.aspx ดังนี้

- หลังจาก Download Web Platform Installer มาแล้วสามารถ Double click เพื่อติดตั้งได้เลย

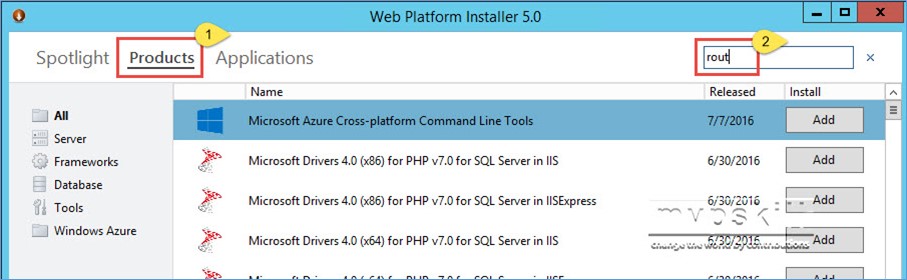

- เมื่อเข้าสู่หน้าต่างของ Web Platform Installer 5.0 ให้เลือกที่ Products และพิมพ์ routing ในช่องสำหรับค้นหา

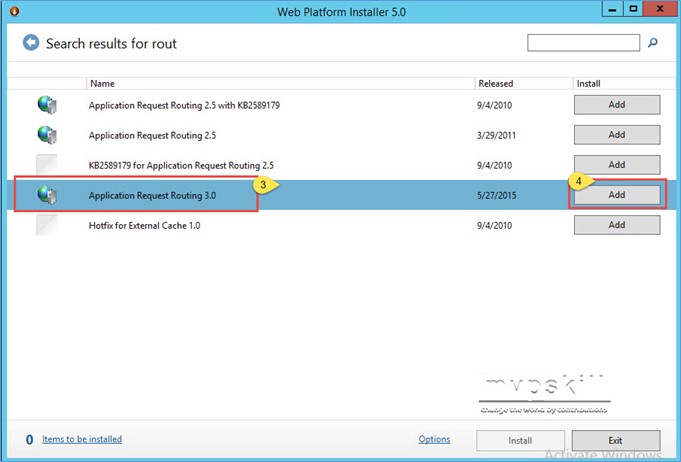

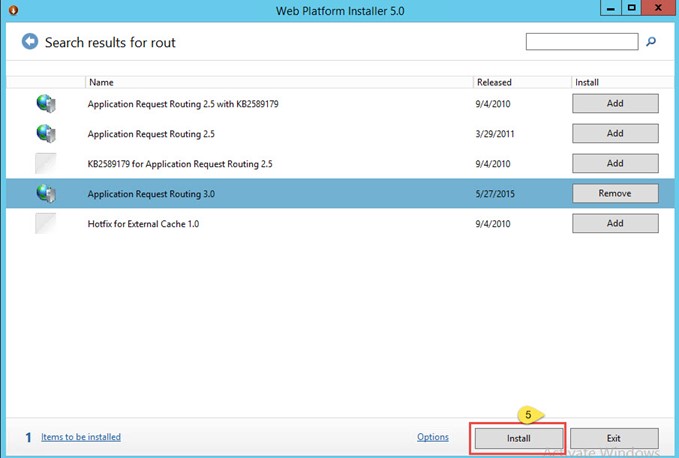

- จากนั้นเลือก Application Request Routing 3.0 และคลิก Add และ Install ตามลำดับ

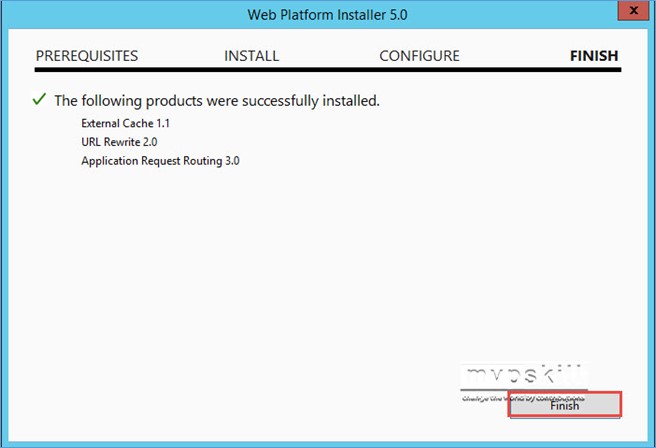

เมื่อติดตั้งเสร็จคลิก Close

-

การ Import SSL Certificate จากเครื่อง Exchange Server ไปยัง ARR

หลังจากที่ติดตั้ง ARR และ IIS เสร็จแล้วจะต้องมาทำการ Import SSL Certificate จากเครื่อง Exchange Server เข้าไปที่ ARR Server ด้วย ดังนี้

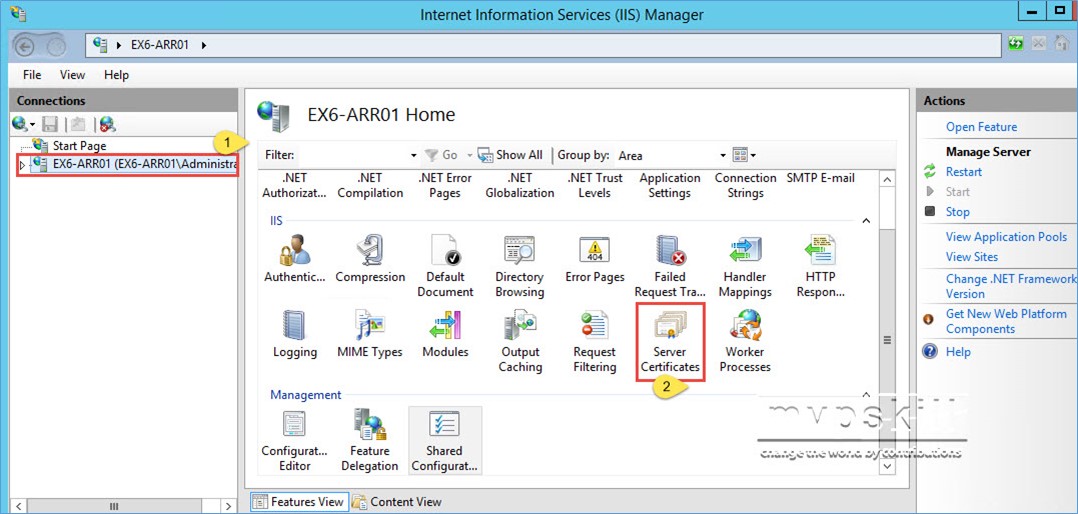

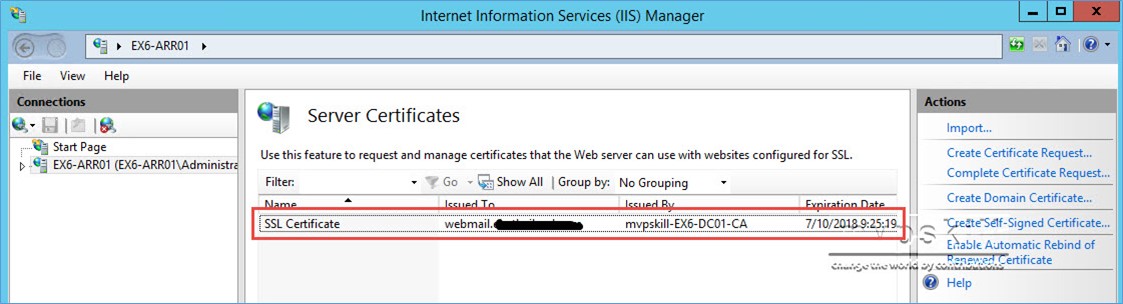

- ที่เครื่อง EX6-ARR01 ให้เปิด IIS Manager จากนั้นคลิกที่ชื่อ Server (ในที่นี้คือ EX6-ARR01) จากนั้นเลือก Server Certificate

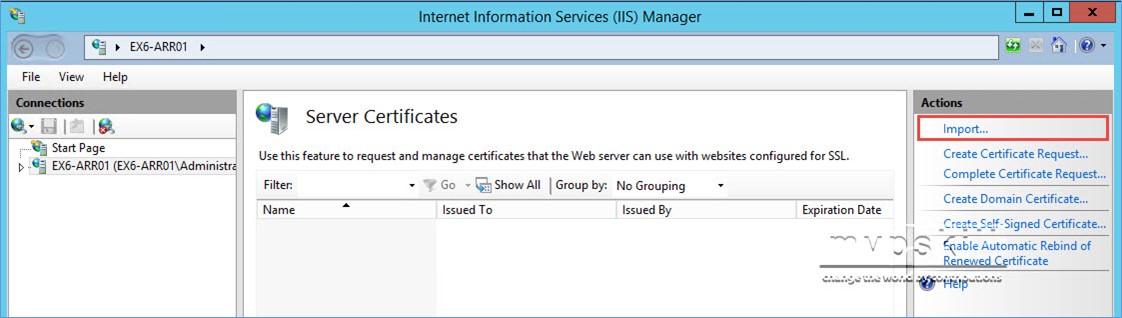

- คลิกที่ Import

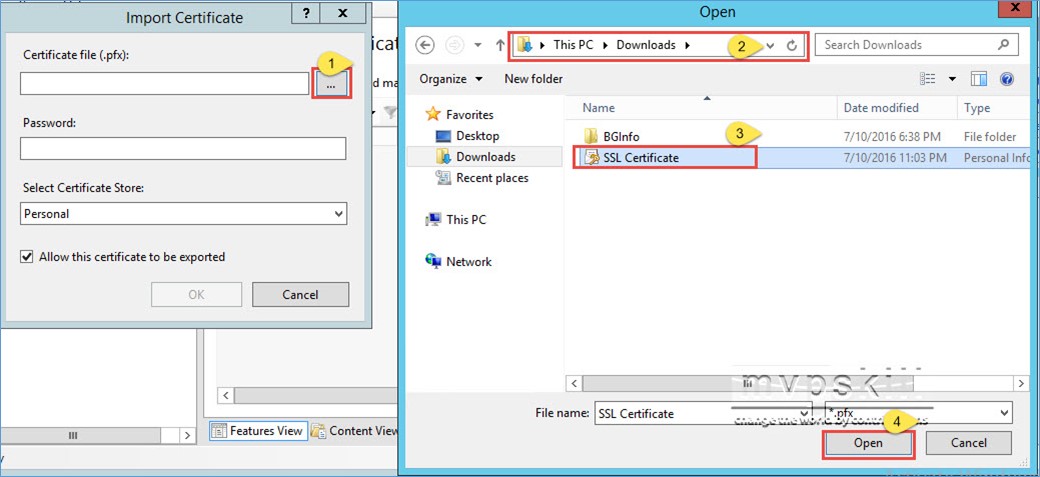

- จากนั้นคลิกเลือก SSL Certificate ที่ Export มา

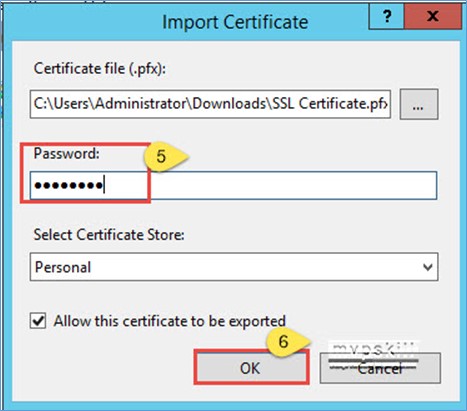

จากนั้นกรอกรหัสผ่านของ SSL Certificate ที่ Export มาให้ถูกต้องและคลิก OK

- เมื่อเสร็จแล้วจะปรากฎ SSL Certificate ขึ้นมาในหน้าต่างของ IIS Manager

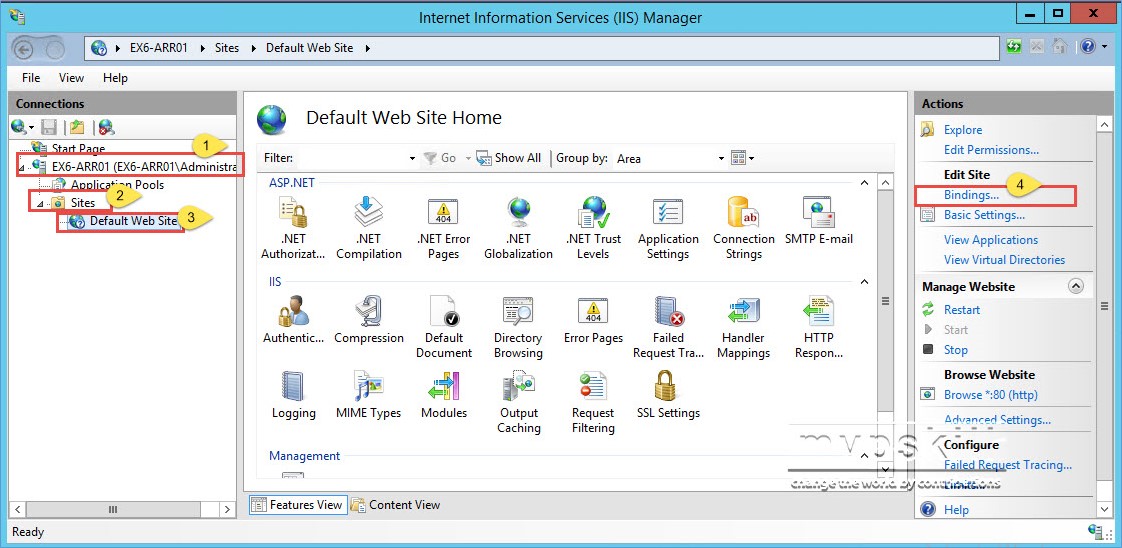

- ในหน้าต่าง IIS Manager ให้เปิดไปที่ Sever ชื่อ EX6-ARR01 / Sites / Default WebSite ตามลำดับ

และคลิกที่ Binding

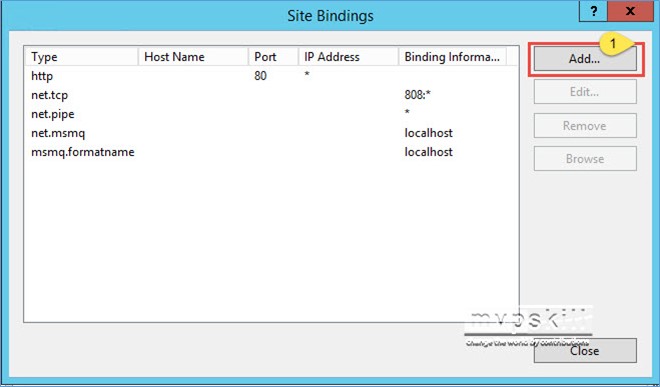

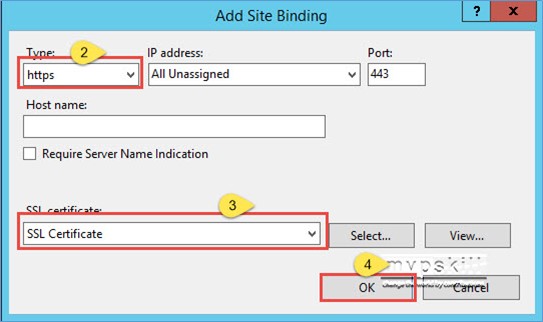

- ในหน้าต่าง site Binding ให้คลิก Add จากนั้นให้เลือก HTTPS และเลือก SSL Certificate ที่ Import มาในขั้นตอนก่อนหน้านี้ สุดท้ายคลิก OK

เอาล่ะครับ เตรียมการสำหรับการ configure ARR กันเรียบร้อยแล้วครับ เดี๋ยวภาคหน้า ภาคที่ 10 จะพาไปดูการ Configure ARR ร่วมกับ Windows Network Load Balancing Service กันครับ ซึ่งภาคที่ 10 นี้จะเป็นภาคสุดท้ายสำหรับ Exchange 2016 On-premised กันแล้วครับ

แหล่งข้อมูลเพิ่มเติม

Part 1: Reverse Proxy for Exchange Server 2013 using IIS ARR

Blog Post ที่เกี่ยวข้อง

ภาค 1 – สถาปัตยกรรม และความสามารถใหม่

ภาค 2 – เริ่มต้นติดตั้ง Exchange Server 2016 Mailbox Server Role

ภาค 3 – Exchange Server 2016 Management Tools

ภาค 4 – Mail Flow และ Transport Pipeline

ภาค 5 – การ Configure การรับ/ส่ง Email ใน Exchange Server 2016

ภาค 6 – Client Access Protocols and Services

ภาค 7 – การ Configuring Client Access และงานที่เกี่ยวข้อง

ภาค 8 – Database Availability Group (DAG) และ Mailbox Database Copy

![[Copilot-EP01] เตรียมพร้อมใช้งาน Copilot for Microsoft 365 copilot2](https://www.mvpskill.com/wp-content/uploads/2024/01/microsoft-copilot-กับ-mvpskill.com-ให้เป็น-banner-ของเว็บไซต์-218x150.png)

![[Tips] แก้ปัญหา Font ตัวเล็กใน Edge แบบถาวร](https://www.mvpskill.com/wp-content/uploads/2018/05/windows10_rez2.jpg)

![[Review] การสอบ Microsoft Certification จากที่บ้าน](https://www.mvpskill.com/wp-content/uploads/2020/04/cert3-218x150.jpg)

![[สรุปงาน] งานสัมนา Power Platform ว่าด้วยการนำ Power BI / Power Apps / Power Automate (Microsoft Flow) ไปใช้แก้ปัญหาในที่ทำงาน](https://www.mvpskill.com/wp-content/uploads/2020/01/Power-Platform-Website-218x150.png)

![[M365Tricks] This file cannot be previewed because there is no previewer installed for it.](https://www.mvpskill.com/wp-content/uploads/2020/04/image-19-218x150.png)

![[Copilot-EP01] เตรียมพร้อมใช้งาน Copilot for Microsoft 365 copilot2](https://www.mvpskill.com/wp-content/uploads/2024/01/microsoft-copilot-กับ-mvpskill.com-ให้เป็น-banner-ของเว็บไซต์-324x235.png)

![[Copilot-EP01] เตรียมพร้อมใช้งาน Copilot for Microsoft 365 copilot2](https://www.mvpskill.com/wp-content/uploads/2024/01/microsoft-copilot-กับ-mvpskill.com-ให้เป็น-banner-ของเว็บไซต์-100x70.png)