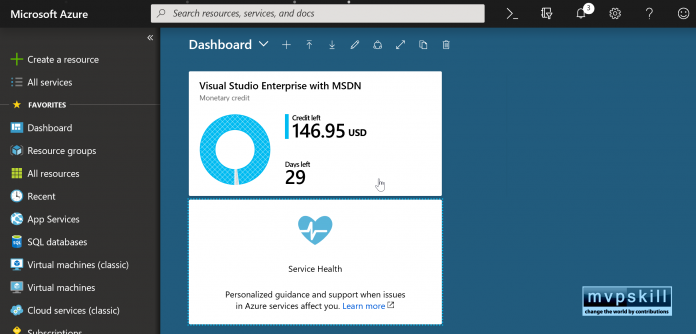

การทำงานของทีม IT ในทุกวันนี้นับวันยิ่งทวีความสำคัญมากขึ้น และต้องมีการทำงานร่วมกันกับผู้อื่นมากขึ้นเป็นเงาตามตัว ไม่ว่าจะเป็นงาน Monitoring, Security, Network หรือแม้แต่งาน Audit ดังนั้นเราจึงจำเป็นต้องอนุญาตให้ทีมงานที่มีส่วนเกี่ยวข้อง เข้ามาทำงานกับทรัพยากรต่างๆ ใน Microsoft Azure ของเราได้

ปัญหาสำคัญคือจะทำอย่างไรให้ผู้ที่ได้รับมอบสิทธิ์เหล่านั้นสามารถทำงานได้เฉพาะงานที่ตัวอย่างเกี่ยวข้อง ไม่ไปล่วงเกินงานของผู้อื่น ซึ่งหลักการนี้เป็นหลักการโดยทั่วไปที่เรียกว่า “Least Privileges” ซึ่งหลักการ Least Privileges นี้สามารถนำมาใช้งาน Azure ได้โดยการใช้การทำงานในรูปแบบที่เรียกว่า “Role Based Access Control” หรือ RBAC การใช้งาน Role Based Access Control (RBAC)

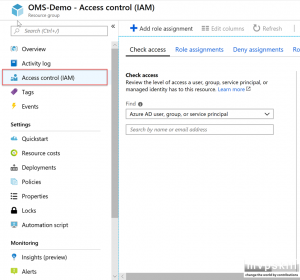

RAC ใน Microsoft Azure นั้นสามารถทำได้จาก Blade “Access control (IAM)” ซึ่งจะมีอยู่ในทุกๆ Resource ของ Microsoft Azure

สำหรับสิทธิ์ในการเข้าถึงข้อมูลต่างๆ ใน Microsoft Azure นั้นจะถูกกำหนดโดย “Role Assignment” ซึ่งสิ่งที่สามารถดำเนินการได้ภายใน Blade “Access Control (IAM)” มีดังนี้

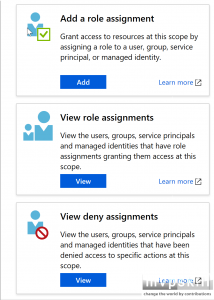

- Add a role assignment เป็นการกำหนดให้ผู้อื่นสามารถเข้าถึงการใช้งานของ Resource นั้นๆ

- View role assignment เป็นการแสดงสิทธิ์ในการอนุญาตการเข้าถึงข้อมูลทั้งหมดที่มีการกำหนดไว้ Resource นั้นๆ

- View deny assignment เป็นการแสดงสิทธิ์ในการห้ามเข้าถึงข้อมูลที่มีการกำหนดไว้ใน Resource นั้นๆ

สำหรับ Role Assignment ที่มีให้ใน Microsoft Azure นั้นมีที่สำคัญๆ ที่ควรจะทราบไว้ดังนี้

| Built-in Role | Description |

| Owner | มีสิทธิ์ในการดำเนินการในการดำเนินการ และเข้าถึงข้อมูลได้ทุกอย่าง รวมถึงสามารถแก้ไขค่าต่างๆ ได้ |

| Contributor | สามารถดำเนินการเกี่ยวกับ Resource ได้ เช่น สร้าง, ลบ, แก้ไข แต่ไม่สามารถเข้าถึงข้อมูลใน Resource ได้ |

| Reader | มีสิทธิ์ในการดำเนินการในการดำเนินการ และเข้าถึงข้อมูลได้ทุกอย่าง แต่ไม่สามารถแก้ไขค่าต่างๆ ได้ |

| Billing Reader | มีสิทธิ์ในการเข้าถึงข้อมูลการคิดค่าใช้จ่าย (Billing) |

| DevTest Labs User | Start/Restart/Shutdown Azure Virtual Machine ใน DevTest Labs |

| Lab Creator | สร้าง จัดการ และลบ Managed Labs ใน Azure Labs Services |

| Virtual Machine Contributor | สามารถจัดการ Virtual Machine แต่ไม่สามารถเข้าถึง Virtual Machine ได้ และไม่รวมถึง Storage Account และ Virtual Network |

| Virtual Machine User Login | เข้าถึงข้อมูลของ Virtual Machine และสามารถ login เป็น Regular User |

| Storage Account Contributor | สามารถบริหารจัดการการตั้งค่าของ Storage Account ได้ แต่ไม่สามารถเข้าถึงข้อมูลที่เก็บใน Storage Account ได้ |

| Security Admin | ใช้ใน Security Center เท่านั้น: สามารถตรวจสอบการทำงานด้านความปลอดภัยต่างๆ เช่น Security Policies, Security States |

| User Access Administrator | สามารถแก้ไขและบริหารการเข้าถึงข้อมูลของ User ต่างๆ ในการเข้าถึง Azure Resource ได้ |

| Support Request Contributor | สร้างและจัดการ Support Request |

จริงๆ แล้วเนี่ย Built-In Role มีอยู่ทั้งหมด 70 Roles นะครับ ท่านใดสนใจรายละเอียดสามารถศึกษาได้จาก Link ด้านล่างนะครับ สำหรับตอนนี้ขอจบแค่นี้ก่อนนะครับ

ข้อมูลเพิ่มเติม

![[Copilot-EP01] เตรียมพร้อมใช้งาน Copilot for Microsoft 365 copilot2](https://www.mvpskill.com/wp-content/uploads/2024/01/microsoft-copilot-กับ-mvpskill.com-ให้เป็น-banner-ของเว็บไซต์-218x150.png)

![[Tips] แก้ปัญหา Font ตัวเล็กใน Edge แบบถาวร](https://www.mvpskill.com/wp-content/uploads/2018/05/windows10_rez2.jpg)

![[Review] การสอบ Microsoft Certification จากที่บ้าน](https://www.mvpskill.com/wp-content/uploads/2020/04/cert3-218x150.jpg)

![[สรุปงาน] งานสัมนา Power Platform ว่าด้วยการนำ Power BI / Power Apps / Power Automate (Microsoft Flow) ไปใช้แก้ปัญหาในที่ทำงาน](https://www.mvpskill.com/wp-content/uploads/2020/01/Power-Platform-Website-218x150.png)

![[Copilot-EP01] เตรียมพร้อมใช้งาน Copilot for Microsoft 365 copilot2](https://www.mvpskill.com/wp-content/uploads/2024/01/microsoft-copilot-กับ-mvpskill.com-ให้เป็น-banner-ของเว็บไซต์-324x235.png)

![[Copilot-EP01] เตรียมพร้อมใช้งาน Copilot for Microsoft 365 copilot2](https://www.mvpskill.com/wp-content/uploads/2024/01/microsoft-copilot-กับ-mvpskill.com-ให้เป็น-banner-ของเว็บไซต์-100x70.png)