ใน Exchange Server นั้น Client Access Protocols ก็นับว่ามีความสำคัญไม่แพ้ไปกว่าการรับ/ส่ง Email ซึ่งเป็นหน้าที่หลักของ Exchange Server ดังนั้นเราจึงต้อง Configure การทำงานของ Client Access Server ให้ถูกต้อง และครบถ้วนเพื่อประโยชน์สูงสุดของผู้ใช้งาน

ซึ่งในภาคนี้จะได้กล่าวถึงการ Configuring Client Access Protocols ต่างๆ ดังนี้

-

การออกแบบ Name Space

Name Space หรือพูดง่ายๆ ก็คือเรื่องของชื่อ FQDN (Fully Qualified Domain Name) ในการที่จะให้เครื่องลูกข่ายเรียกใช้งานเข้ามายังเครื่อง Exchange Server นั้น โดยปกติจะต้องมีการออกแบบไว้ล่วงหน้า ว่าแต่ละ Client Access Protocols นั้นจะใช้ FQDN อะไร ซึ่งส่วนมากแล้วจะประกอบด้วยชื่อ FQDN ต่างๆ ดังต่อไปนี้

| Client Access protocol |

ชื่อ FQDN ที่ต้องการใช้งานสำหรับองค์กร |

Port ที่ใช้งาน |

Virtual Directory |

| Autodiscover | Autodiscover.domain.com | TCP/443 | /Autodiscover |

| POP3 / IMAP4 | Mail.domain.com | POP3 = TCP/110 หรือ POP3S = TCP/993

POP3 = TCP/110 หรือ POP3S = TCP/993 |

– |

| Web Mail (HTTPS) | mail.domain.com | TCP/443 | /OWA

/ECP |

| Exchange Active Sync | mail.domain.com | TCP/443 | /Microsoft-Server-ActiveSync |

| MAPI over HTTP | Mail.domain.com | TCP/443 | /mapi |

| Exchange Web Service | mail.domain.com | TCP/443 | /EWS |

| Exchange Admin Center (สำหรับบริหารจัดการ Exchange Server) |

mail.domain.com | TCP/443 | /Ecp |

จากตารางจะเห็นได้ว่า Client Access Protocol ส่วนใหญ่ จะใช้งาน Port ที่เป็น TCP/443 เป็นหลัก ดังนั้นการทำงานส่วนใหญ่จึงไปผูกติดกับ IIS (Internet Information Server) ในรูปแบบของ Virtual Directory ซึ่งจะพบว่ามี Virtual Directory ต่างๆ ดังแสดงไว้ในตารางด้วย

ดังนั้นก่อนที่จะเริ่มการ Configure นั้นผู้ติดตั้งจะต้องทำการเก็บข้อมูล FQDN ที่ลูกค้าต้องการด้วย โดยอาจจะใช้ตารางข้างต้นเป็นตัวอย่างในการทำงาน เมื่อได้ชื่อต่างๆ ครบถ้วน เราก็มาเริ่มต้นการ Configuration กันเลยครับ

-

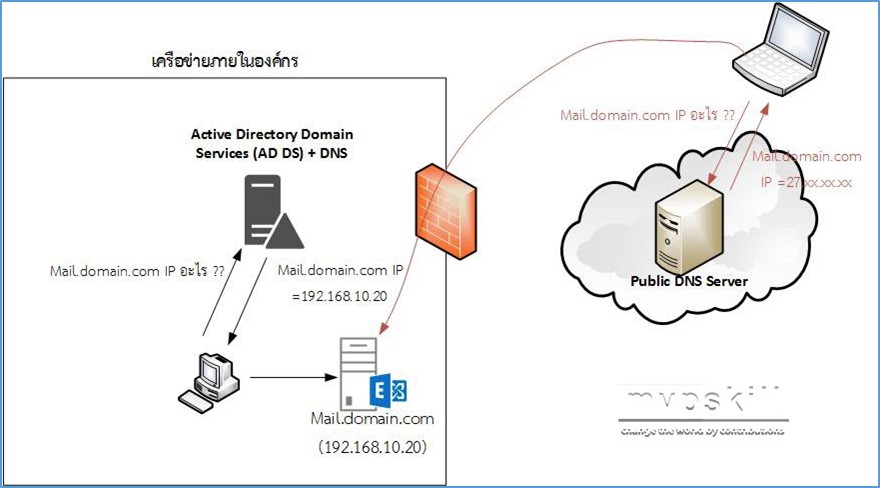

การ Register DNS

หลังจากที่ได้ชื่อทั้งหมด แล้วก็ให้นำชื่อทั้งหมดไป Register ใน DNS ซึ่งในขั้นตอนนี้โดยมากแล้วผู้ดูแลระบบมักจะนิยมใช้หลักการที่เรียกว่า Split DNS ดังแสดงในรูป โดยแบ่ง DNS ออกเป็น 2 ส่วนคือ

- Internal DNS ซึ่งโดยส่วนใหญ่จะอยู่ที่ DNS ของ Active Directory นั่นเอง ซึ่งส่วนนี้จะใช้ในการทำงานค้นหาชื่อสำหรับภายในองค์กร และมักจะได้คำตอบเป็น IP Address ที่เป็นหมายเลข IP ภายในองค์กร ซึ่งคอมพิวเตอรืของผู้ใช้งานสามารถเชื่อมต่อกับเครื่อง Server ได้โดยตรง

- Public DNS Server ซึ่งอันนี้ต้องลงทะเบียนกับทางผู้ให้บริการในการจดชื่อโดเมน ใช้ในการเชื่อมต่ออินเทอร์เน็ต และมักได้คำตอบในการทำงานเป็นหมายเลข IP จริงขององค์กร จากนั้นเครื่องคอมพิวเตอร์ของผู้ใช้งานก็จะเชื่อมต่อผ่านอินเทอร์เน็ตเข้าสู่ firewall ขององค์กรมาอีกต่อหนึ่ง

-

การ Configuration Virtual Directory

ดังได้กล่าวแล้วว่า Client Access Protocols ทั้งหลายใน Exchange Server นั้นส่วนใหญ่จะใช้งานบน IIS ดังนั้นเราจึงจำเป็นต้องมีการ configuration Virtual Directory ให้ทำงานได้อย่างถูกต้อง ซึ่งโดยปกติแล้วการ Configuration Virtual Directory นั้นจะมีอยู่แค่ 2 ตัวเลือกหลักๆ คือ

- Internal URL

จะเป็น URL ต่างๆ ที่ใช้ในการเข้าถึง บริการนั้นๆ ภายในองค์กร รวมถึงใช้ในการสื่อสารกันเองระหว่างเครื่อง Exchange Server ที่เกี่ยวข้องด้วย

- External URL

จะเป็น URL ต่างๆ ที่ใช้ในการเข้าถึง บริการนั้นๆ ภายนอกองค์กร และเครื่องลูกข่ายในระบบเครือข่ายอินเทอร์เน็ต

แต่โดยมากแล้วเราไม่แนะนำให้ Configuration Internal URL และ External URL ให้แตกต่างกันเพราะอาจสับสนในเรื่อง URL ได้ โดยทั่วไปนิยมใช้เทคนิค Split DNS เข้าช่วยในการแบ่งแยกระหว่างภายในและภายนอกองค์กร ดังที่ได้กล่าวแล้ว

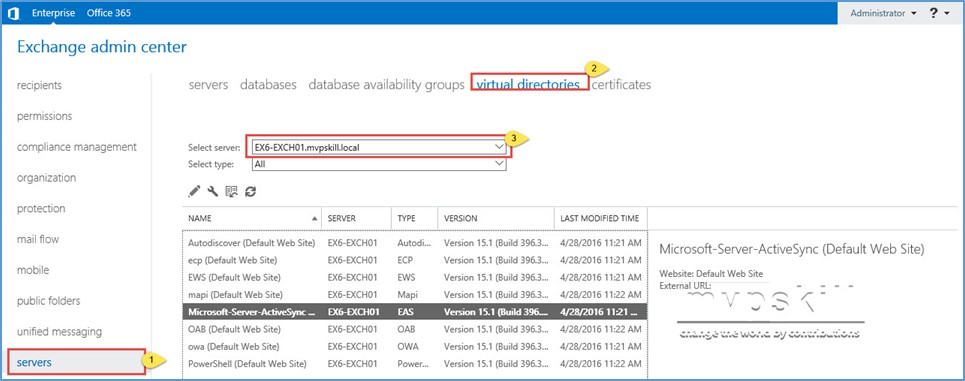

วิธีการเริ่มต้น configuration Virtual Directory

ผู้ใช้งานสามารถเข้าสู่การ configuration Virtual Directory ได้จากหน้า EAC (Exchange Admin Center) โดยเลือกหัวข้อ Servers และ Virtual Directories ตามลำดับ

ดังรูป

สำหรับ Virtual Directory ที่ต้องมีการติดตั้งค่าต่างๆ ดังต่อไปนี้

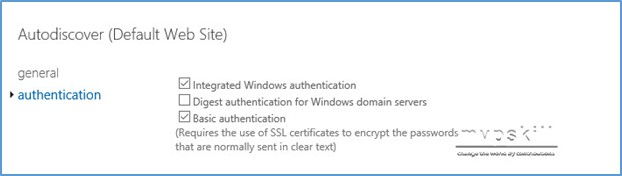

- Autodiscover ใช้ในการทำงานของ Autodiscover โดยปกติไม่ต้องแก้ไขการตั้งค่าใดๆ จะมีค่า default ดังนี้

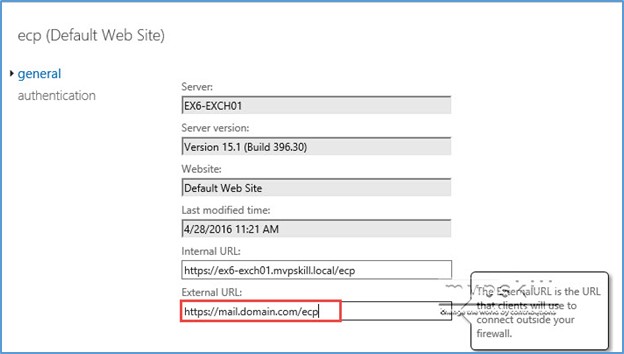

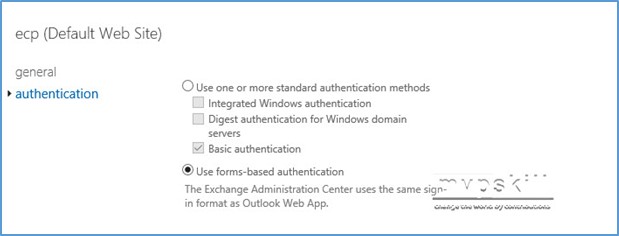

- ECP

ใช้ในการทำงานของ Exchange Admin Center ให้กำหนดค่า External URL

ตามที่ Design ไว้ในหัวข้อ DNS Name Space ส่วนค่าอื่นๆ จะมีค่า Default ดังนี้

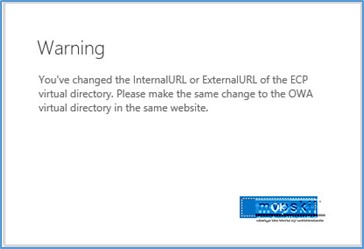

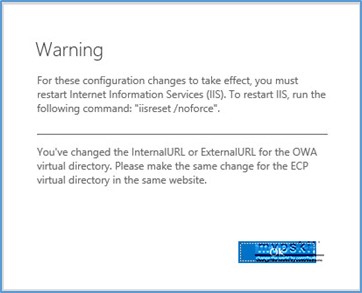

ซึ่งหากแก้ไขแล้วกด Save อาจจะมี Popup ดังรูปขึ้นมา ไม่ต้องตกใจครับ เพราะ Exchange Server มันจะเตือนให้เราไปแก้ไขค่าของ OWA ให้ตรงกับ ECP ซึ่งเดี๋ยวเราจะไปแก้ครับ ตรงนี้กด OK ไปได้เลย

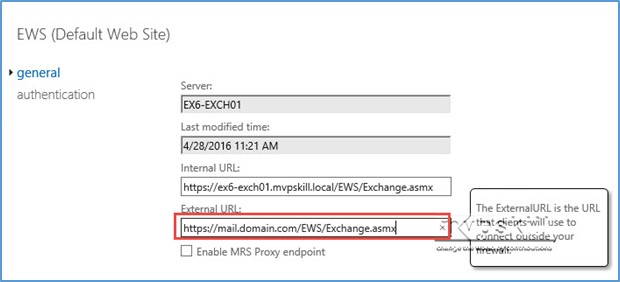

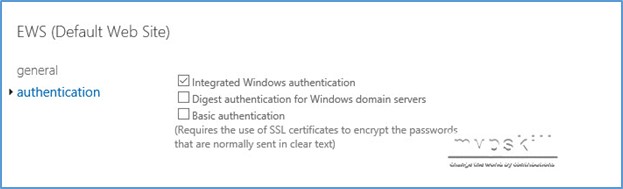

- EWS

ใช้ในการทำงานของ Exchange Web Service ให้กำหนดค่า External URL

ตามที่ Design ไว้ในหัวข้อ DNS Name Space ส่วนค่าอื่นๆ จะมีค่า Default ดังนี้

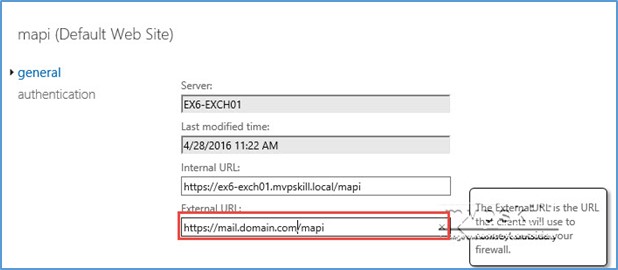

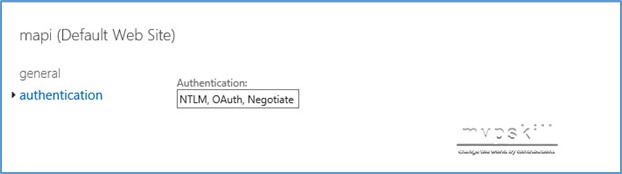

- MAPI

ใช้ในการทำงานของ MAPI Over HTTP สำหรับ Virtual Directory นี้เพิ่งมีมาใน Exchange 2016 นี้เองครับ

ให้กำหนดค่า External URL

ตามที่ Design ไว้ในหัวข้อ DNS Name Space ส่วนค่าอื่นๆ จะมีค่า Default ดังนี้

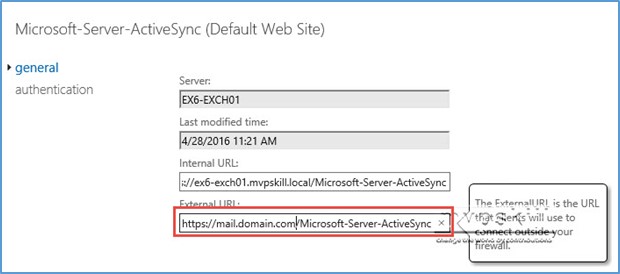

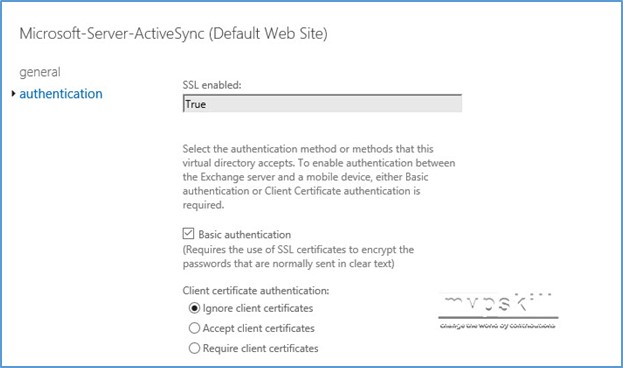

- Microsoft-Server-ActiveSync

ใช้ในการทำงานของ Exchange Active Sync ให้กำหนดค่า External URL

ตามที่ Design ไว้ในหัวข้อ DNS Name Space ส่วนค่าอื่นๆ จะมีค่า Default ดังนี้

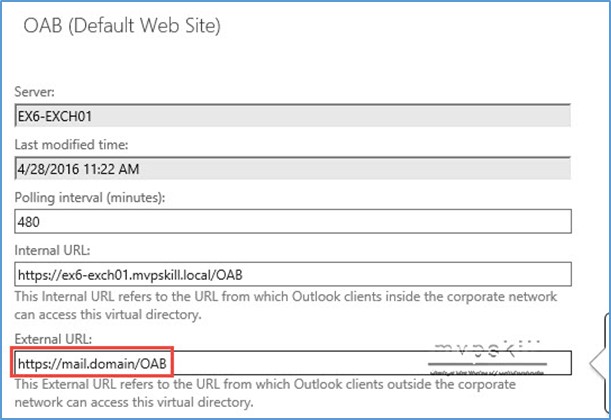

- OAB

ใช้ในการกระจายการทำงานของ Offline Address Book (OAB) ให้กำหนดค่า External URL

โดยมากมักใช้ URL เดียวกับ web mail ตามที่ Design ไว้ในหัวข้อ DNS Name Space ส่วนค่าอื่นๆ จะมีค่า Default ดังนี้ (สำหรับการทำงานของ OAB นั้นจะได้กล่าวถึงรายละเอียดในภาคถัดๆ ไป)

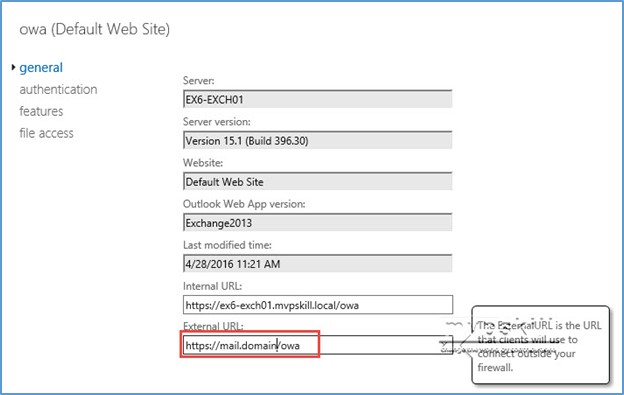

- OWA

เป็น URL ที่ใช้กันมากที่สุด เพื่อให้ User สามารถเข้าสู่เครื่อง Exchange Server เพื่อทำการรับ/ส่ง Email ได้อย่างสะดวก

ในส่วนนี้มีค่าต่างๆ ที่ต้องมีการ configuration ต่างๆ โดยสรุปดังนี้

- ใน General Tab ให้แก้ไข External URL ให้ configure ตามที่ Design ไว้ในหัวข้อ DNS Name Space

-

ใน Authentication Tab ให้แก้ไขการ Authentication ต่างๆ ตามความเหมาะสมขององค์กร โดยมีทางเลือกต่างๆ ดังต่อไปนี้

- Domain\Username

เป้น Default Configuration กำหนดให้ user ต้องใส่ logon name ในรูปแบบ domain\username นิยมใช้กับองค์กรที่มีหลาย Domain หรือใช้งานในลักษณะ Resource Forest - User Principal Name (UPN)

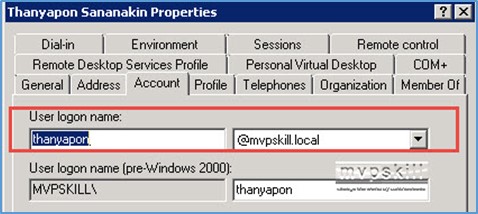

เป็นการกำหนดให้ User ป้อน logon name ในรูปแบบ UPN ของตัวผู้ใช้ ซึ่ง UPN จะอยู่ในรูปแบบเดียวกับ Email Address ซึ่งสามารถดูรายละเอียด UPN ได้ใน Account Tab ของผู้ใช้งาน

ดังตัวอย่าง

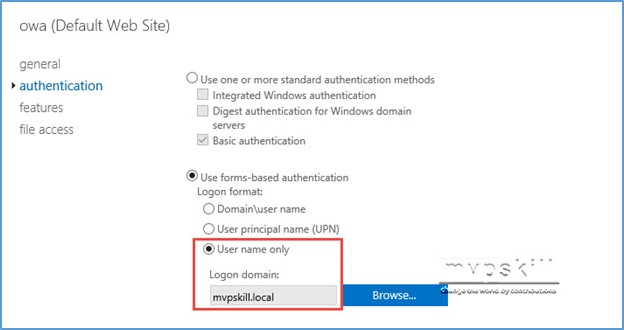

- User name Only

เป็นการกำหนดให้ผู้ใช้งานกรอกแต่เพียงชื่อผู้ใช้ เท่านั้น ไม่ต้องกรอกชื่อ Domain แต่ผู้ดูแลระบบต้องทำการกรอก ชื่อ Domain Name เอาไว้ให้ด้วย ตัวเลือกนี้นิยมใช้ในการทำงานทั่วๆ ไป

- Domain\Username

ดังนั้นใน Authentication Tab จะเป็นดังนี้

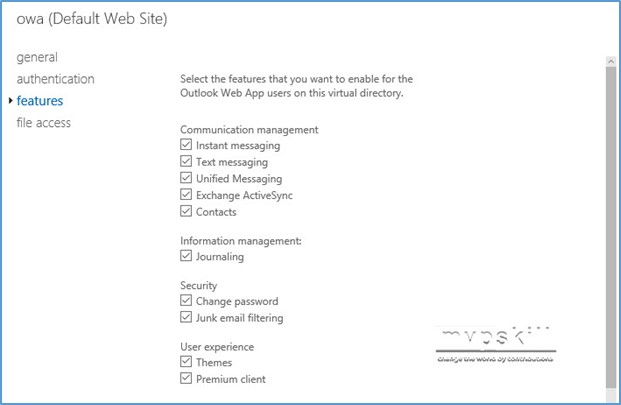

- ใน Features Tab โดยปกติไม่ต้องแก้ไขอะไร ใช้ค่า Default ได้เลยดังรูป

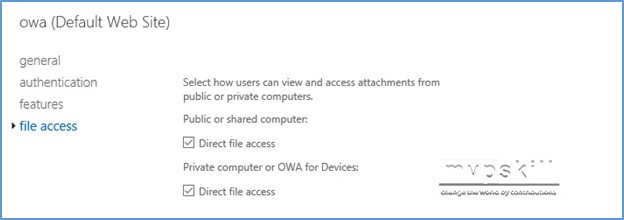

- ใน File Access Tab โดยปกติไม่ต้องแก้ไขอะไร ใช้ค่า Default ได้เลยดังรูป

ซึ่งเมื่อคลิกที่ปุ่ม “Save” จะปรากฎ Popup เตือนให้ทำการ Restart Service IIS ก็สามารถคลิก OK ได้เลย

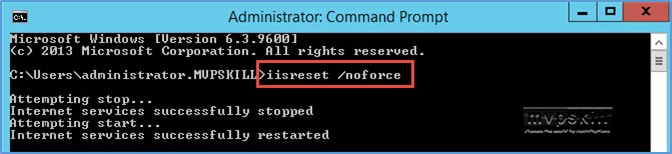

ให้ทำการ Restart Service IIS โดยใช้คำสั่ง IISReset /noforce

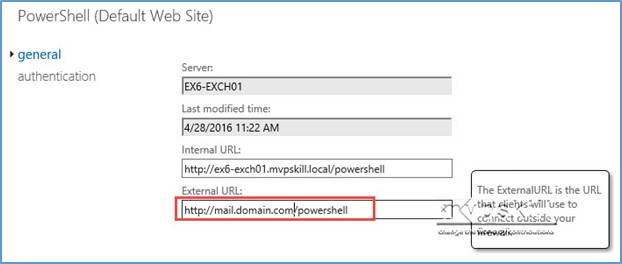

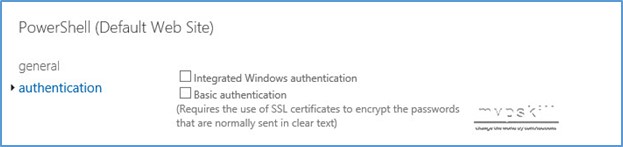

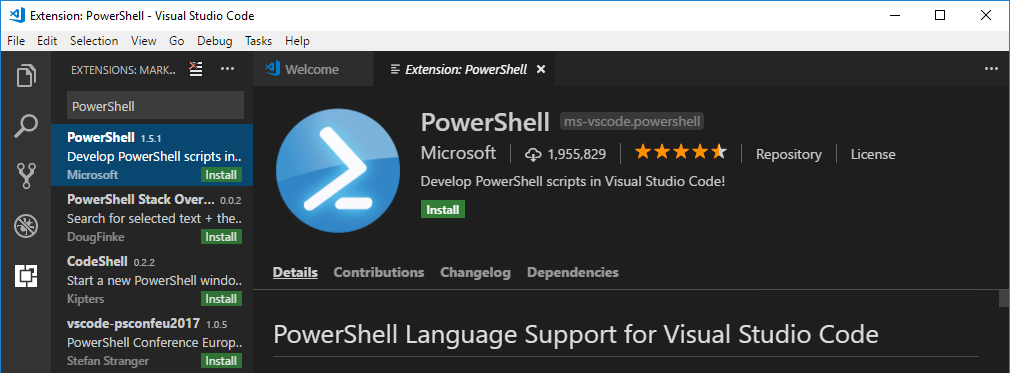

- PowerShell

ใช้ในการทำสั่งของ Exchange Server ผ่านทาง PowerShell ให้กำหนดค่า External URL

โดยมากมักใช้ URL เดียวกับ web mail ตามที่ Design ไว้ในหัวข้อ DNS Name Space ส่วนค่าอื่นๆ จะมีค่า Default ดังนี้

เอาล่ะครับ ก็ configuration กันไปครบทุก Virtual Directory แล้วนะครับ ทีนี้เราก็จะต้องมาสร้าง SSL Certificate ขึ้นมารับรอง Server ของเรากันแล้วครับ

-

การ Configuration SSL Certificate

หลังจากที่ได้ DNS Name Space ที่ต้องการ และทำการ Register ชื่อต่างๆ ในระบบของ DNS ทั้งภายในและ ภายนอกแล้ว ขั้นตอนต่อไปที่จะต้อง Configuration กันก็คือเรื่องของ SSL Certificate

SSL Certificate คืออะไร??

ก่อนอื่น เรามาทำความรู้จักกับ SSL Certificate กันเสียก่อนว่ามันคืออะไรครับ

อธิบายง่ายๆ แบบไม่ต้องใช้ภาษาเทคนิค ว่า SSL Certificate ก็เปรียบคล้ายกับบัตรประจำตัวของเครื่อง Server นี่เอง มีหน้าที่แสดงความเป็นตัวตนของเครื่อง Server ว่าเครื่อง Server นี้เป็นใครมาจากไหน อยู่ในความดูแลของบริษัทใด เป็นต้น นอกจากนี้ยังมีหน้าที่ในการเข้ารหัสข้อมูลที่ส่งระหว่างเครื่องลูกข่าย กับเครื่อง Server ให้มีความปลอดภัยอีกด้วย

เงื่อนไขในการใช้งาน SSL Certificate

ด้วยเหตุนี้ SSL certificate จึงมีความสำคัญเป็นอย่างยิ่งที่จะใช้ในการทำงานของ Exchange Server ให้ทำงานถูกต้องและปลอดภัย ดังนั้นจึงจะมีเงื่อนไขในการใช้งาน 3 ประการคือ

- ที่มาของ SSL Certificate

อันนี้สำคัญมากในการใช้งานจริง ซึ่งผู้ใช้งานจะต้องเชื่อถือในแหล่งที่มีของ Certificate ด้วย - ชื่อของ SSL Certificate

ต้องตรงกับชื่อของเครื่อง Server ซึ่ง ใน SSL Certificate แต่ละ Certificate นั้นอาจจะมีชื่อหลักได้เพียง 1 ชื่อเรียกว่า Canonical Name และอาจมีชื่อเพิ่มเติมอีกหลายๆ ชื่อเรียกว่า SAN (Subject Alternate Names) - วันที่ในการใช้งาน

Certificate ต้องไม่หมดอายุ นั่นคือวันที่ใช้งาน จะต้องอยู่ระหว่างวันที่ออกบัตร (Not Before) และวันหมดอายุ (Not After)

อ่าว !!! แล้วเราจะได้ SSL Certificate มาจากไหนหล่ะ ??

อย่างที่บอกครับว่า SSL Certificate มันมีลักษณะคล้ายบัตรประจำตัวของเครื่อง Server ดังนั้นมันก็จะต้องมีที่มาที่ไปครับ ซึ่งมันก็มีที่มาอยู่ 3 ทางดังนี้

- Self-Signed Certificate

อันนี้พูดง่ายๆ ว่า Exchange Server ทำการสร้างบัตรประจำตัว (SSL Certificate) ขึ้นมาเอง สร้างบัตรเอง รับรองตัวเองเสร็จครับ แบบนี้ง่าย และสะดวก และรวดเร็ว แต่ความน่าเชื่อถือต่ำ พูดง่ายๆ ว่าตัวเองเชื่อเอง คนอื่นไม่เชื่อด้วย - Internal CA เปรียบเสมือนบัตรประจำตัวพนักงาน ซึ่งสามารถเชื่อถือได้เฉพาะภายในองค์กรเท่านั้น หากนำไปใช้ในเครื่องคอมพิวเตอร์นอกองค์กรก็จะไม่ได้รับความเชื่อถือ โดยทั่วไปนิยมใช้ในรูปแบบนี้เนื่องจากมีค่าใช้จ่ายต่ำ (บริการ Active Directory Certificate Services – AD CS มีมาให้พร้อม Windows Server อยู่แล้ว)

- Public CA เปรียบเสมือนพาสปอร์ตที่ได้รับการออกโดยองค์กรที่เป็นที่ยอมรับโดยสากล สามารถนำไปใช้ที่ไหนก็ได้ ได้รับความเชื่อถือทั่วโลก แต่ข้อเสียของวิธีการนี้คือค่าใช้จ่ายที่ค่อนข้างสุง และมีข้อจำกัดเรื่องของจำนวนชื่อที่จะใส่ลงไปใน SSL Certificate ซึ่งโดยมากมักอนุญาติให้ใส่ได้เพียงชื่อเดียว และต้องเสียค่าใช้จ่ายเพิ่มในการเพิ่มชื่อ SANs เข้าไป

สำหรับการ configuration SSL Certificate นั้นมีดังนี้

ในการเขียน Blog นี้จะได้แสดงวิธีการติดตั้ง SSL Certificate โดยใช้ Internal CA เนื่องจากสะดวก และรวดเร็ว ซึ่งมีการทำงานดังต่อไปนี้

-

การติดตั้ง Active Directory Certificate Services – AD CS

ขั้นตอนนี้เป็นการติดตั้ง AD CS ซึ่งจะทำหน้าที่เสมือนผู้ออกบัตรประจำตัวให้กับ Server ในองค์กร ซึ่ง AD CS ที่ติดตั้งขึ้นจะได้รับความเชื่อถืออัตโนมัติผ่านทาง Group Policy ของ Active Directory Domain Service ซึ่งจริงๆ แล้วเราจะติดตั้ง AD CS ที่คอมพิวเตอร์เครื่องไหนก็ได้ แต่ต้องอยู่ใน AD DS Domain เท่านั้นเอง แต่ที่นิยม มักจะติดตั้ง AD CS ลงไปในเครื่อง Domain Controller เครื่องใดเครื่องหนึ่ง เพื่อความสะดวกในการทำงานเท่านั้น

ในตัวอย่างนี้ Domain Controller เป็น Windows Server 2008 R2 ดังนั้นจึงมีการติดตั้ง AD CS ดังนี้

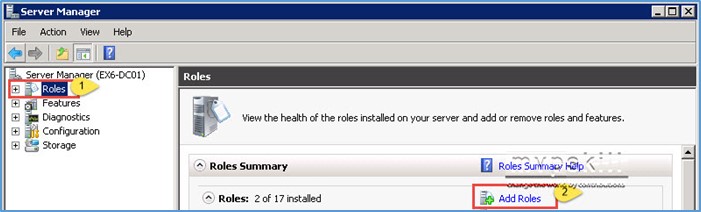

- ไปที่ server Manager และเลือก Role และ Add Roles ตามลำดับ

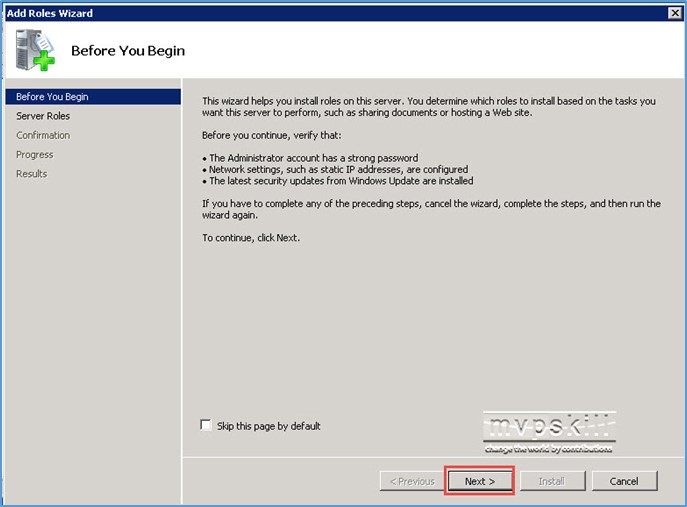

- ในหน้าต่าง Before You Begin คลิก Next

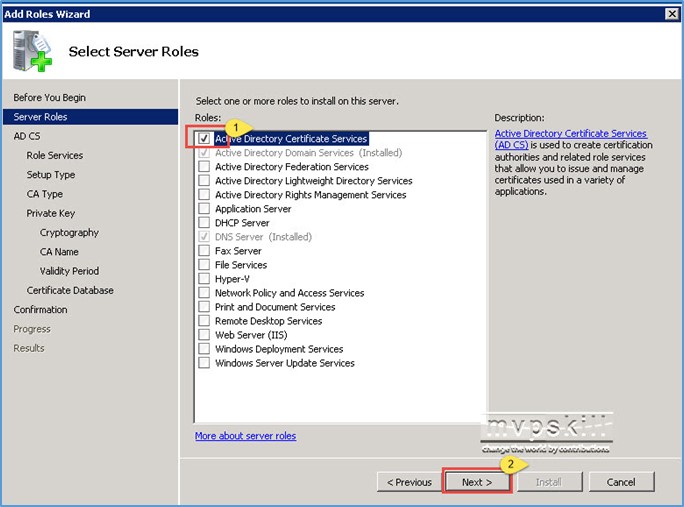

- ในหน้าต่าง Select Server Roles เลือก Active Directory Certificate Services และคลิก Next

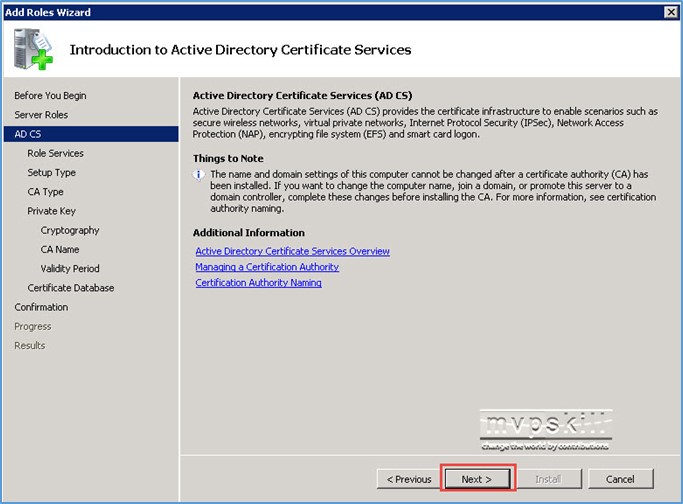

- ในหน้าต่าง Introduction to Active Directory Certificate Service คลิก Next

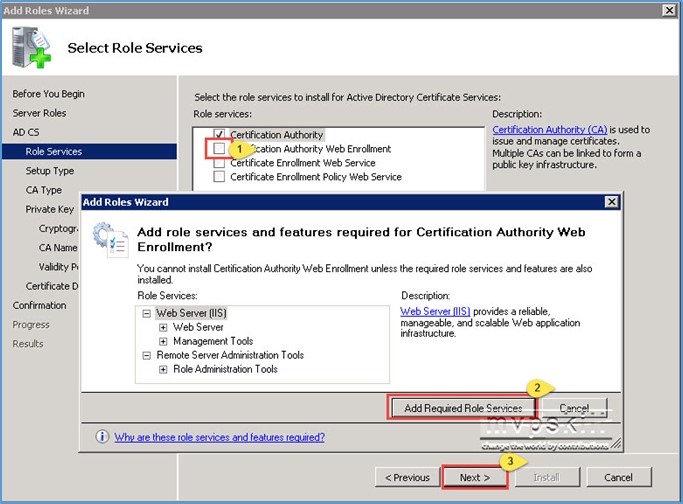

- ในหน้าต่าง Select Role Services เลือก Certificate Authority Web Enrollment

ซึ่งจะมี

Popup หน้าต่าง Add Roles Wizard ขึ้นมาให้เลือก Add Required Role Services และคลิก Next ตามลำดับ

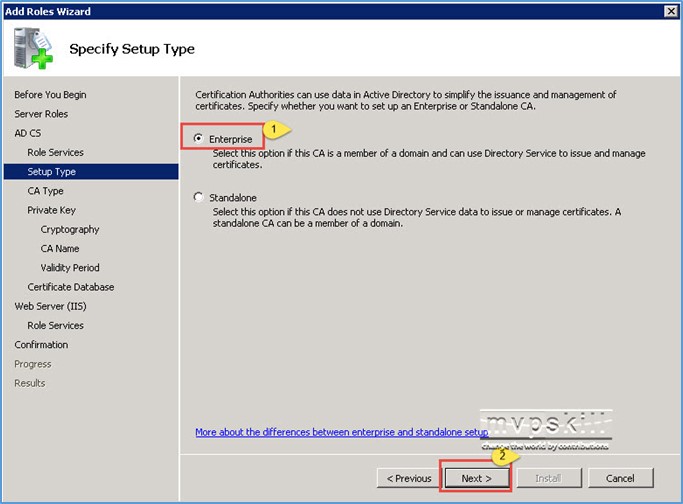

- ในหน้าต่าง Specify Setup Type ให้เลือก Enterprise และคลิก Next

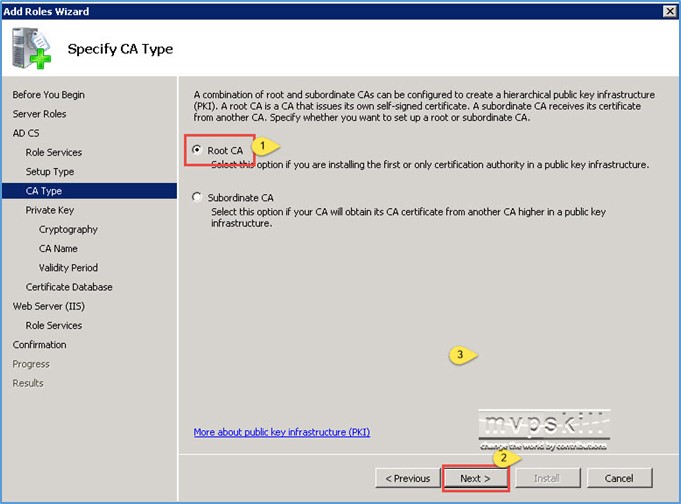

- ในหน้าต่าง Specify CA Type เลือก Root CA และคลิก Next

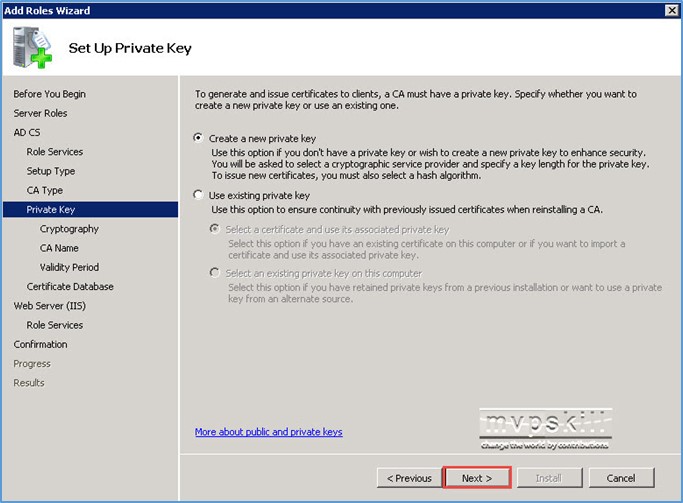

- ในหน้าต่าง Setup Private Key เลือก Create a new Private Key และคลิก Next

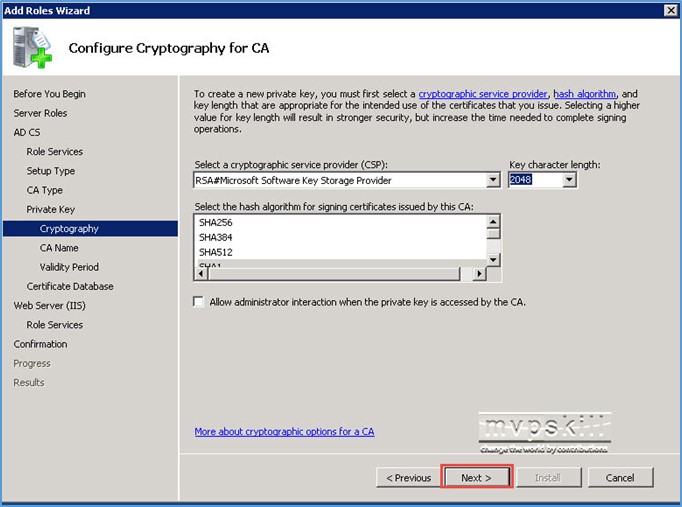

- ในหน้าต่าง Configure Cryptography for CA คลิก Next

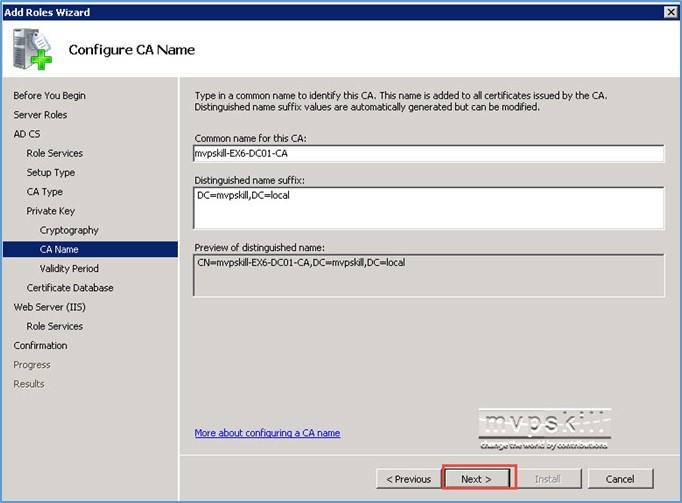

- ในหน้าต่าง Configure CA Name คลิก Next

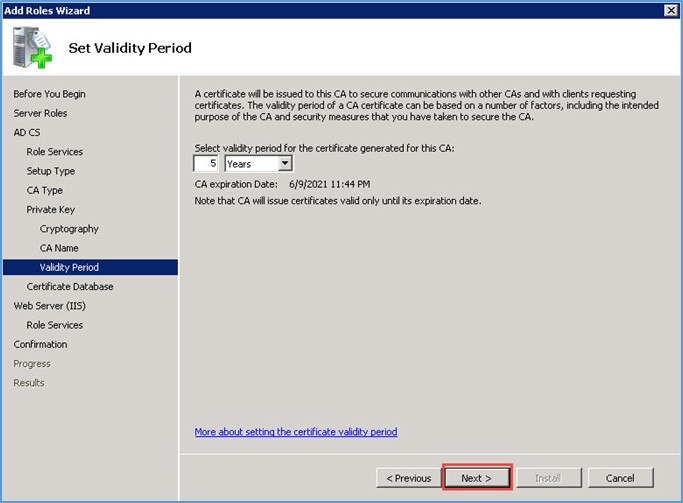

- ในหน้าต่าง Set Validity Period คลิก Next (หน้านี้จะเป็นการกำหนดอายุของ Certificate ของผู้ออก Certificate อีกชั้นหนึ่ง อธิบายง่ายๆ ว่าผู้ออก Certificate ก็ต้องมีคนรับรองเหมือนกัน)

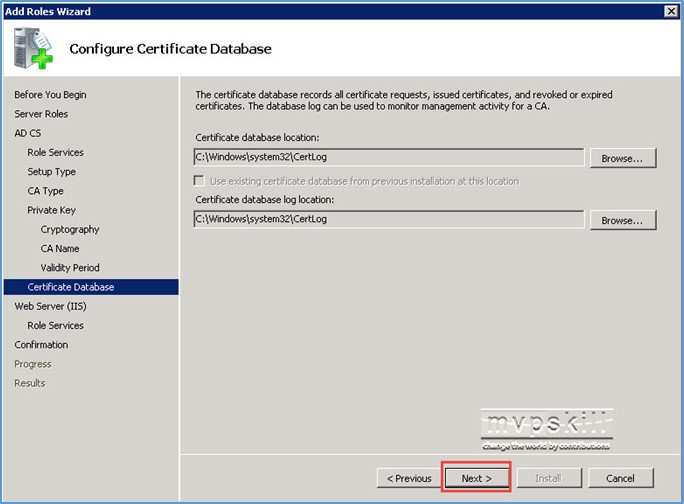

- ในหน้าต่าง Configure Certificate Database คลิก Next

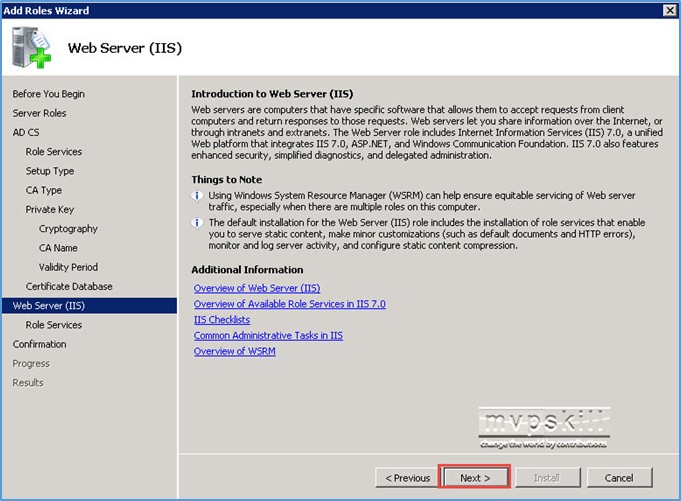

- ในหน้าต่าง Introduction to Web Server (IIS) คลิก Next

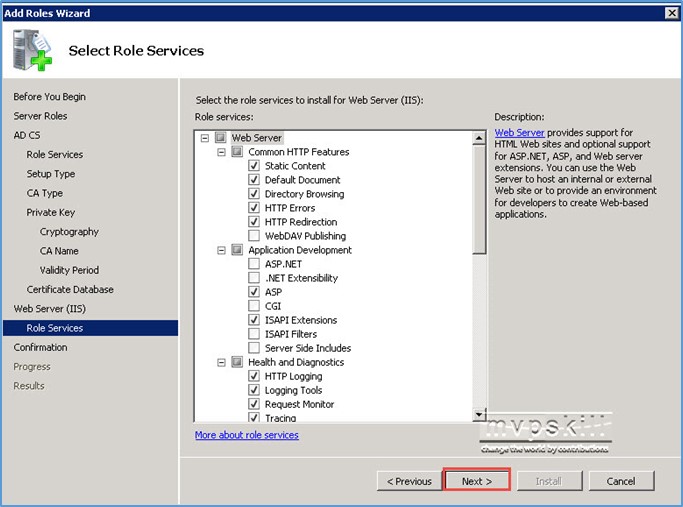

- ในหน้าต่าง Select Role Services คลิก Next

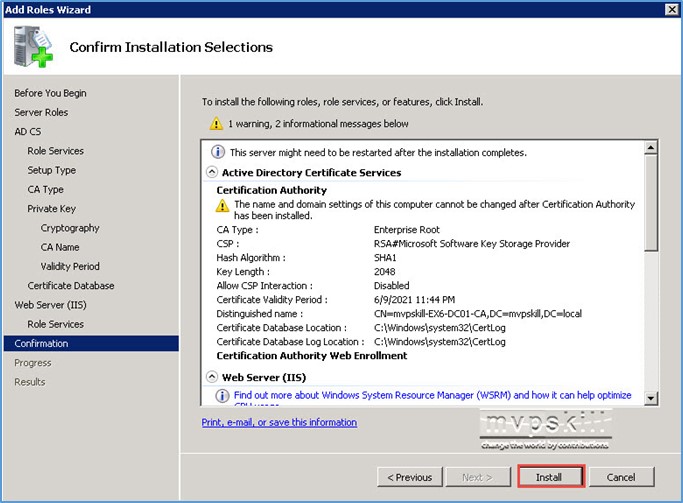

- ในหน้าต่าง Confirm Installation Selections คลิก Install

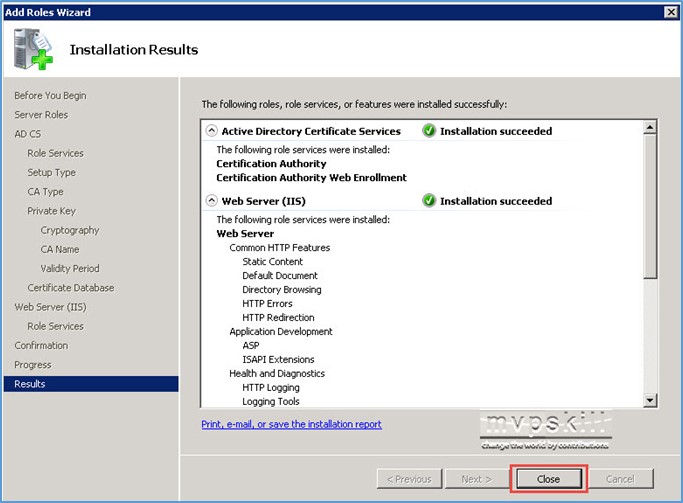

- ในหน้าต่าง Installation Results คลิก Close

เมื่อถึงขั้นตอนนี้ก็แสดงว่า AD CS ได้รับการติดตั้งเรียบร้อยสมบูรณ์แล้วครับ พร้อมที่จะทำงานได้ ซึ่งในความเป็นอาจจะต้องรอ Group Policy Update ที่เครื่อง Client หรือ Server ประมาณ 2-3 ชั่วโมงนะครับ หรือไม่งั้นอาจจะต้องไปสั่ง gpupdate /force ทีเครื่อง Exchange เพื่อให้รับ Policy ครับ

- การ Generate Certificate Request (CSR)

ขั้นตอนนี้ อธิบายง่ายๆว่าเป็นขั้นตอนการเขียนใบคำขอรับรองนั่นเองครับ ซึ่งผู้ขอจะต้องระบุข้อมูลต่างของตัวเองให้ครบถ้วนและถูกต้อง

ซึ่งมีรายละเอียดดังต่อไปนี้

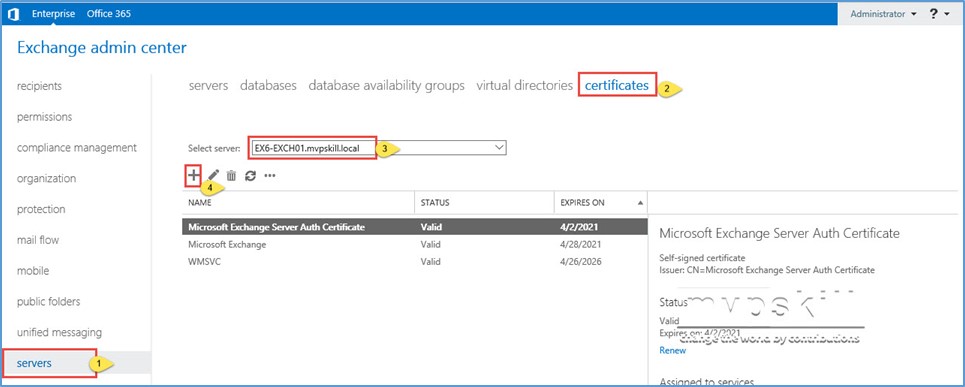

- เปิด Exchange Admin Center ไปที่ Servers และ Certificates ตามลำดับ

จากนั้นเลือกเครื่อง server ที่ต้องการ

และคลิกที่เครื่องหมาย + ตามลำดับ

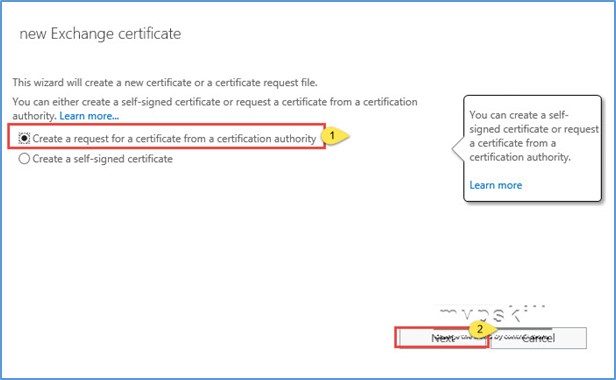

- จากนั้น เลือกที่ Create a request for a certificate from a certificate authority และคลิก Next

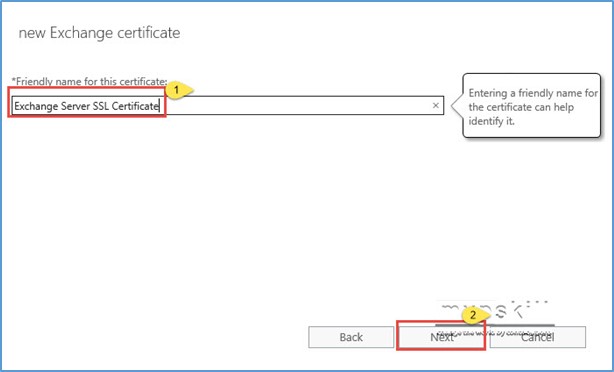

- กรอกชื่อของ SSL Certificate เป็นชื่ออะไรก็ได้ ที่สื่อควาหมาย และคลิก Next

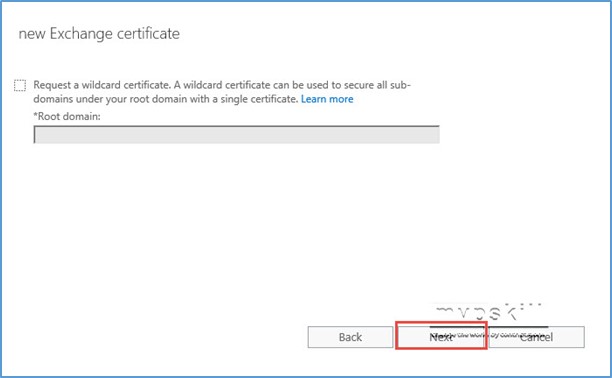

- หากไม่ใช้ Wildcard Certificate ให้คลิก Next

(Wildcard certificate คือ SSL Certificate ที่ชื่อครอบคลุมทุกๆ ชื่อคอมพิวเตอร์ใน Domain คือใช้ *.domain.com นั่นเอง)

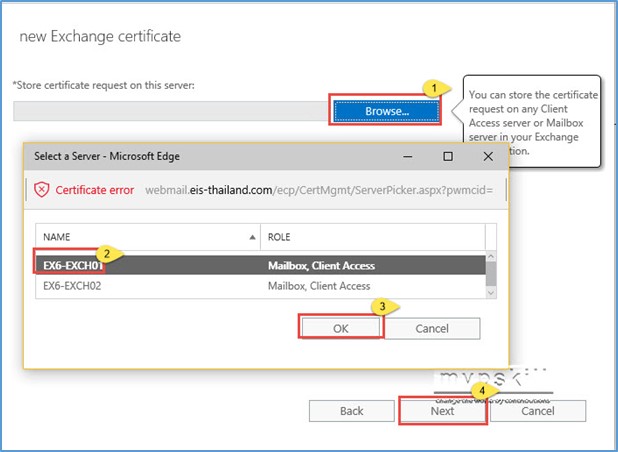

- เลือก Exchange Server ที่ต้องการจะติดตั้ง SSL Certificate โดยคลิกที่ปุ่ม Browse เลือก Server ที่ต้องการ กด OK และ Next ตามลำดับ

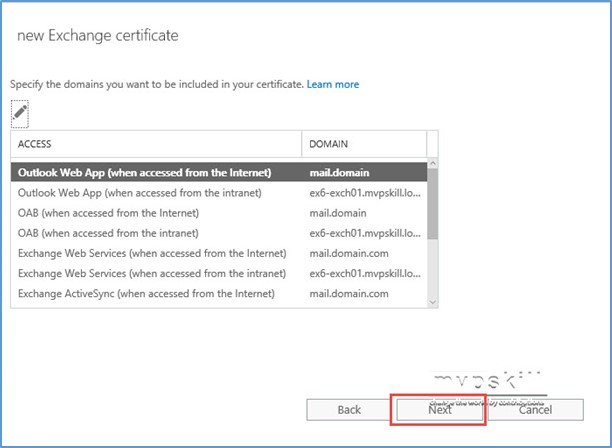

- ข้อมูลในหน้าต่างนี้จะได้มาจากการกำหนดข้อมูล Internal URL, External URL ของ Virtual Directory ต่างๆ ในหัวข้อที่ 3 ให้ตรวจสอบชื่อของ URL ว่าตรงกับที่ Design ไว้หรือไม่ อีกครั้งหนึ่ง หากถูกต้องคลิก Next

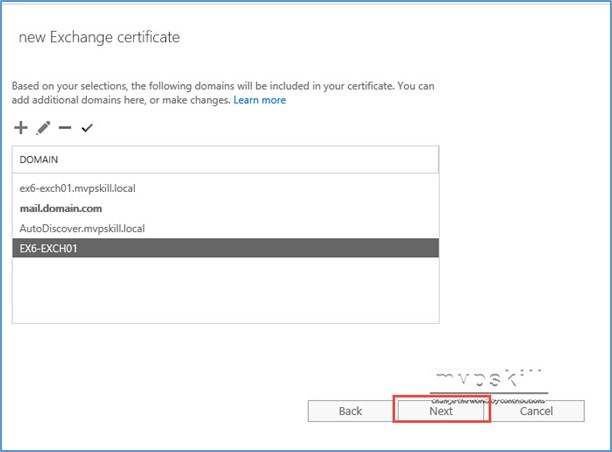

- ตรวจสอบชื่ออีกครั้ง หากมีชื่อไหนไม่ต้องการสามารถลบออกไปได้เลย โดยทั่วไปมักจะนิยมเหลือ URL สำหรับ autodiscover พร้อมกับชื่อต่างๆ ที่ Design ไว้ใน DNS Name Space และคลิก Next

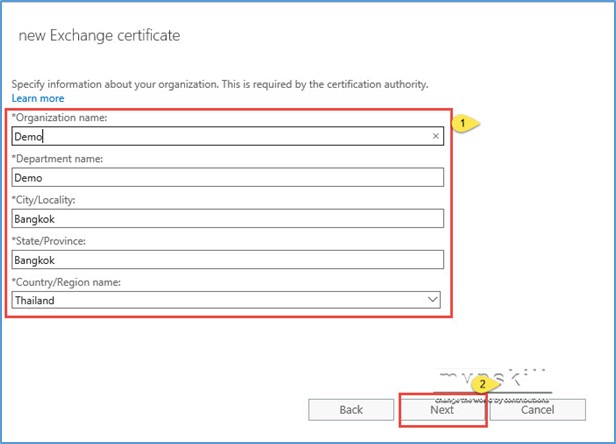

- กรอกข้อมูลต่างๆ ขององค์กรลงไปให้ถูกต้อง และคลิก Next

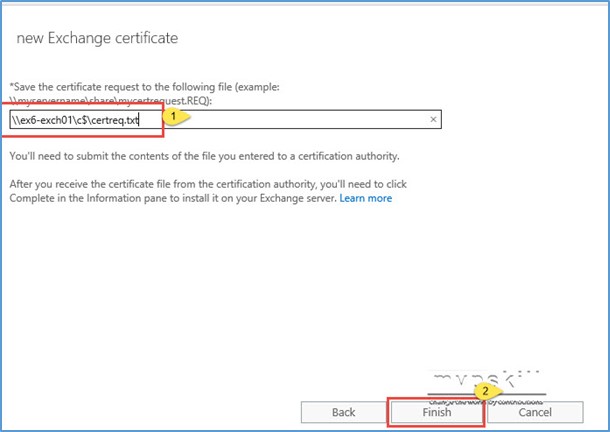

- เลือก Path ที่จะเก็บ Certificate Request File (CSR) ซึ่ง Path นี้จะต้องเป็น UNC Path คือขึ้นต้นด้วย \\ เท่านั้น

และคลิก Finish

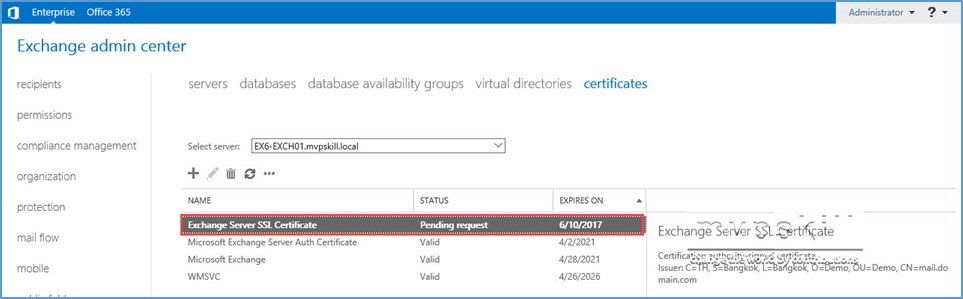

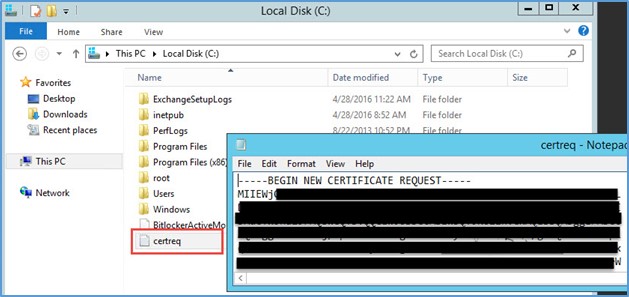

- เมื่อเสร็จสิ้น จะปรากฎชื่อ Certificate ใหม่ โดยมีสถานะเป็น Pending และได้ Text file ดังตัวอย่างในรูป

- การ Issue Certificate

หลังจากที่ได้ Text file มาแล้ว ซึ่ง Text file นี้เราจะเรียกว่า CSR นะครับ จากนั้นเราจะต้องส่ง Text file นี้ให้ผู้รับรอง ทำการออก Certificate โดยหากต้องการใช้ SSL Certificate จาก Public CA ก็สามารถส่ง CSR ไปให้ทางผู้ขาย SSL Certificate ได้เลยครับ ถือว่าจบขั้นตอนนี้

แต่ถ้าหากว่าต้องการใช้ Internal CA ที่ติดตั้งมาก่อนหน้านี้ จะมีวิธีการดังต่อไปนี้

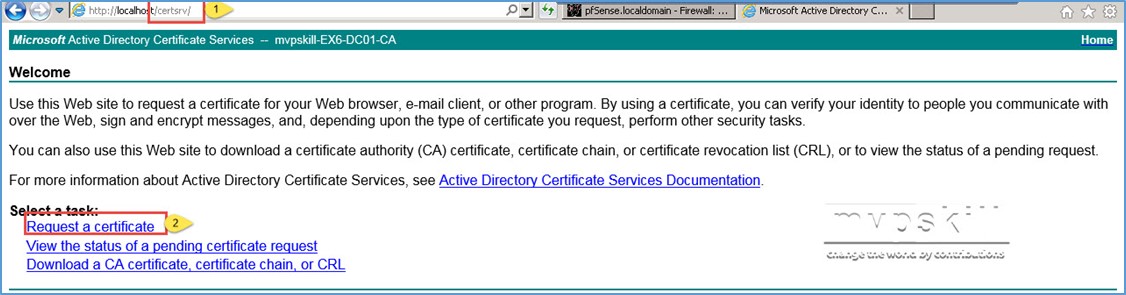

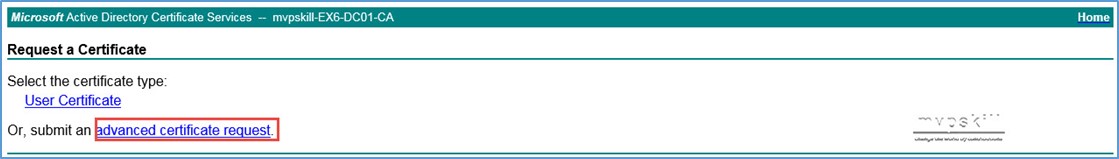

- เป็น Web Browser ไปที่ Certificate Authority ที่ติดตั้งไว้ในข้อ 4.1 โดยใช้ URL เป้น /certsrv และคลิกที่ Request a Certificate ตามลำดับ

- เลือก Advanced Certificate Request

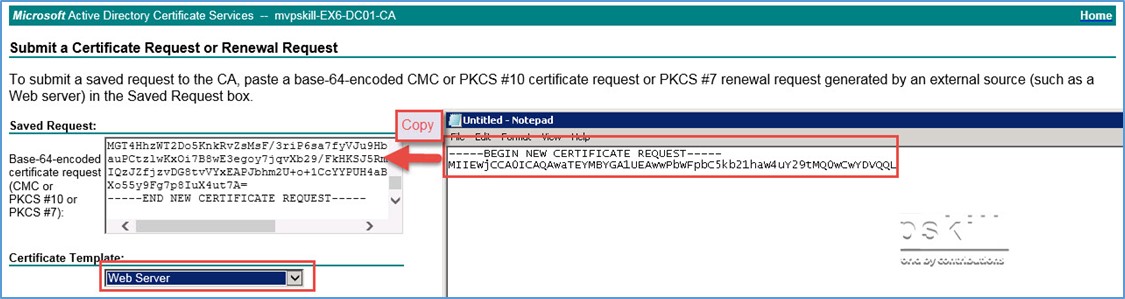

- Copy ข้อมูลจาก CSR วางลงในช่อง ตามตัวอย่างดังรูป และเลือก Certificate Template เป้น Web Server และคลิก Submit

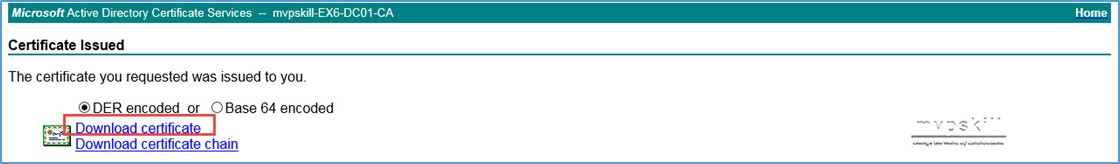

- ทำการ Download SSL Certificate จาก Link

- การติดตั้ง (Complete) Certificate

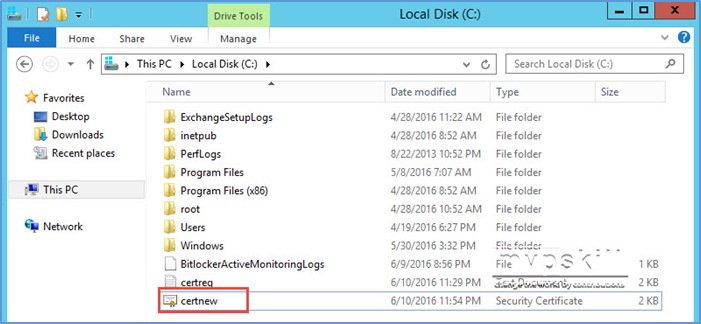

หลังจากได้ SSL Certificate แล้วให้นำไปวางไว้ที่เครื่อง Exchange Server ใน Drive C เพื่อความสะดวกในอ้างอิง UNC Path ต่อไป

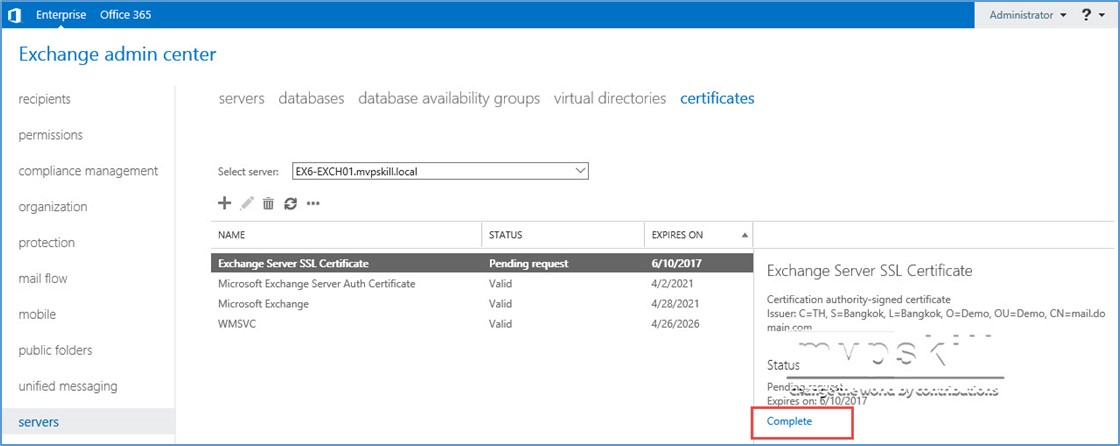

- กลับสู่ Exchange Management Console ที่ค้างไว้จากข้อ 4.2 คลิก Complete

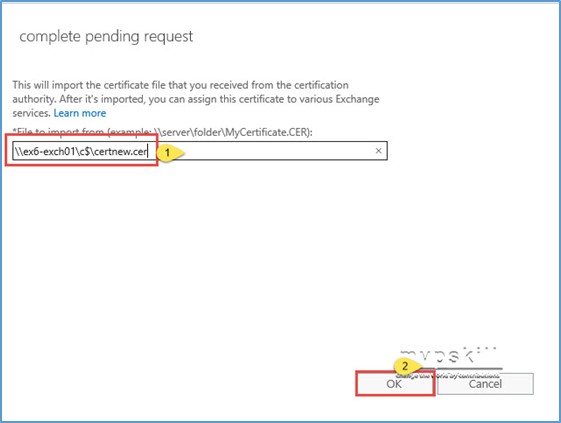

- จากนั้นกรอก UNC Path ไปยัง SSL Certificate ที่ copy มาในเครื่อง Exchange Server และคลิก OK

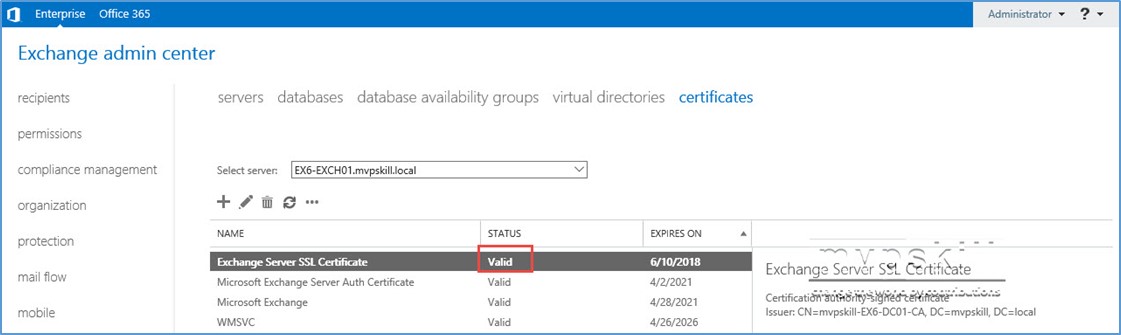

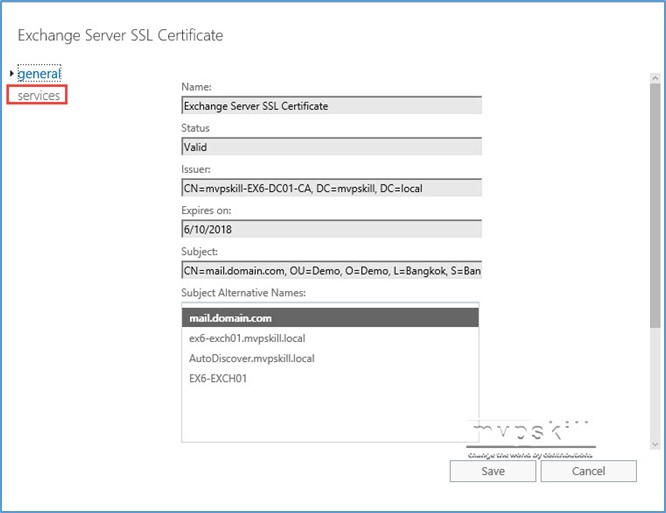

- กลับสู่ Exchange Admin Center จะเห็นว่าสถานะของ SSL Certificate เปลี่ยนเป็น Valid

- การ Assign Certificate ไปที่ Service

หลังจากติดตั้ง SSL Certificate เสร็จแล้ว ขั้นตอนต่อไปก็จะต้องนำเอา SSL Certificate นี้ไปผูกใช้งานกับ Service ต่างๆ ของ Exchange Server ครับ

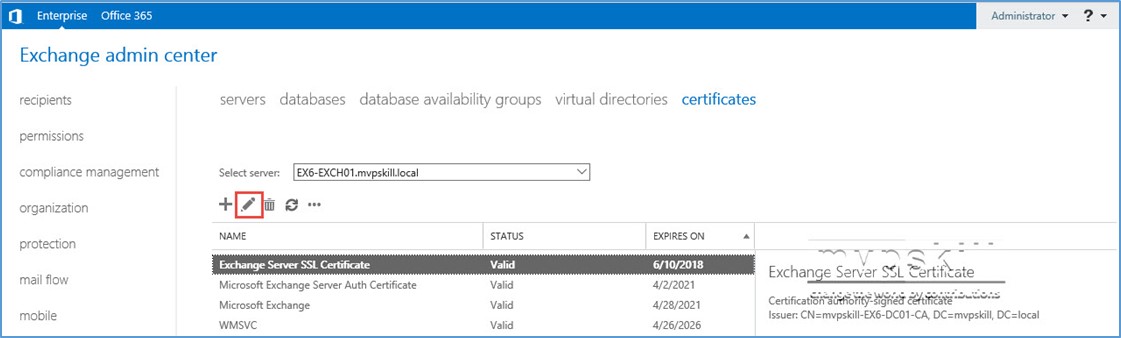

- จากหน้า Exchange Admin Center ในขั้นตอนก่อนหน้านี้ให้คลิกที่ icon ดินสอ

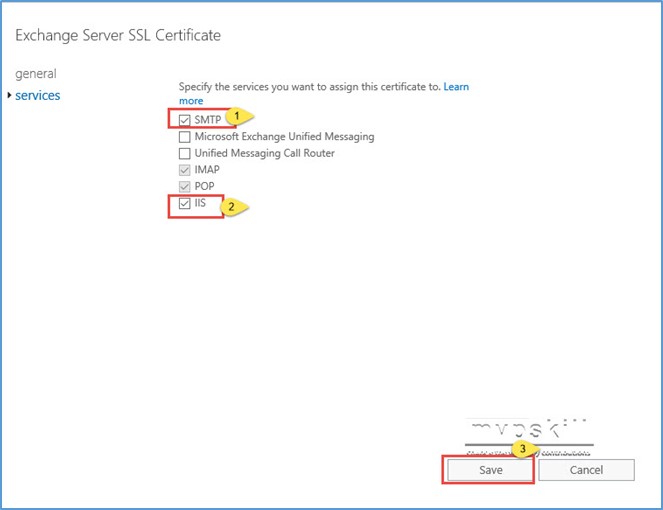

- คลิกที่ Tab Services

- เลือกที่บริการทุกๆ บริการยกเว้น

Microsoft Exchange Unified Messaging และ Unified Messaging Call Router เนื่องจากใน lab นี้ไม่มีใช้งานครับ แต่ถ้าหากองค์กรไหนมีใช้ Unified messaging ก็คงต้องเลือกด้วยครับ จากนั้นคลิก Save

เพียงเท่านี้ Exchange Server ของเราก็พร้อมให้บริการ client แล้วครับ คราวหน้าจะพาไปดูฝั่ง client คือ Microsoft Outlook กันบ้างครับ ภาคนี้จบไว้แค่นี้ก่อนนะครับ อาจจะยาวไปสักนิดนะครับ ^^

Blog Post ที่เกี่ยวข้อง

ภาค 1 – สถาปัตยกรรม และความสามารถใหม่

ภาค 2 – เริ่มต้นติดตั้ง Exchange Server 2016 Mailbox Server Role

ภาค 3 – Exchange Server 2016 Management Tools

ภาค 4 – Mail Flow และ Transport Pipeline

ภาค 5 – การ Configure การรับ/ส่ง Email ใน Exchange Server 2016

![[Copilot-EP01] เตรียมพร้อมใช้งาน Copilot for Microsoft 365 copilot2](https://www.mvpskill.com/wp-content/uploads/2024/01/microsoft-copilot-กับ-mvpskill.com-ให้เป็น-banner-ของเว็บไซต์-218x150.png)

![[Tips] แก้ปัญหา Font ตัวเล็กใน Edge แบบถาวร](https://www.mvpskill.com/wp-content/uploads/2018/05/windows10_rez2.jpg)

![[Review] การสอบ Microsoft Certification จากที่บ้าน](https://www.mvpskill.com/wp-content/uploads/2020/04/cert3-218x150.jpg)

![[สรุปงาน] งานสัมนา Power Platform ว่าด้วยการนำ Power BI / Power Apps / Power Automate (Microsoft Flow) ไปใช้แก้ปัญหาในที่ทำงาน](https://www.mvpskill.com/wp-content/uploads/2020/01/Power-Platform-Website-218x150.png)

![[M365Tricks] This file cannot be previewed because there is no previewer installed for it.](https://www.mvpskill.com/wp-content/uploads/2020/04/image-19-218x150.png)

![[Copilot-EP01] เตรียมพร้อมใช้งาน Copilot for Microsoft 365 copilot2](https://www.mvpskill.com/wp-content/uploads/2024/01/microsoft-copilot-กับ-mvpskill.com-ให้เป็น-banner-ของเว็บไซต์-324x235.png)

![[Copilot-EP01] เตรียมพร้อมใช้งาน Copilot for Microsoft 365 copilot2](https://www.mvpskill.com/wp-content/uploads/2024/01/microsoft-copilot-กับ-mvpskill.com-ให้เป็น-banner-ของเว็บไซต์-100x70.png)